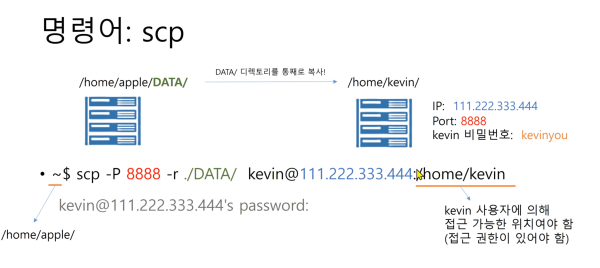

● 시놀로지작업)서브도메인 https 인증서 이동을 위한 [영상정보] 우분투 - scp 로 원격서버에 데이터 전송하기

♨ 카랜더 일정 :

2023년04월24일

본문

● 시놀로지작업)서브도메인 https 인증서 이동을 위한 [영상정보] 우분투 - scp 로 원격서버에 데이터 전송하기

https://www.youtube.com/watch?v=Ti5hUhQCZLU

'=================

https://apollo89.com/wordpress/?p=132

by APOLLO89 posted on 2007년 12월 10일

SCP를 암호없이 사용 하기 / ssh 로그인 없이 접속하기

1. 두대의 서버 트러스트 관계 만들기

1) scp를 사용하여 자동으로 데이터를 복사하기 위해서는 두대의 머신이 트러스트(Trusted) 관계에 있어야 된다.

두대의 서버를 트러스트 관계로 만들기 위해서는 공개/개인 dsa 키 쌍을 생성하여 트러스트 관계의 서버에 복사해야 된다.

한쪽 서버(백업 데이터를 저장할)에 ssh나 telnet으로 로그인하여 root 유저에서 다음 명령을 따라 한다.

]# /usr/bin/ssh-keygen -t dsa

Generating public/private dsa key pair.

Enter file in which to save the key (/root/.ssh/id_dsa): [Enter]

Enter passphrase (empty for no passphrase): [Enter]

Enter same passphrase again: [Enter]

Your identification has been saved in /root/.ssh/id_dsa.

Your public key has been saved in /root/.ssh/id_dsa.pub.

The key fingerprint is:

xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx root@abc.com

2) 아래 명령을 실행하여 상대편 서버에 ‘1)’번에서 생성한 dsa 키를 복사한다.

]# /usr/bin/scp .ssh/id_dsa.pub user@123.com:

The authenticity of host '123.com (xxx.xxx.xxx.xxx)' can't be established.

RSA key fingerprint is xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '123.com,xxx.xxx.xxx.xxx' (RSA) to the list of known hosts.

user@123.com's password: (서버계정의패스워드입력)

id_dsa.pub 100% |*********************************************************************************| 608 00:00

3) 이제 서버에 일반 유저계정(앞에서 사용한 계정:user)으로 로그인 한다.

그리고 앞에서 보내온 파일의 내용을 .ssh/authorized_keys 파일에 추가하기 위해

유저의 홈 디렉터리에서 다음 명령을 실행한다.

]$ mkdir .ssh

]$ /bin/cat id_dsa.pub > .ssh/authorized_keys

4) 그리고 정확히 실행되었는지 아래 명령을 사용하여 확인한다. 이 파일의 내용은 대략 다음과 같이 생겼다.

]$ /bin/more .ssh/authorized_keys

ssh-dss AAAAB3NzaC1kc3MAAACBANEuZIB0w4k+VQsAFDJ0E+J3MQ+7FvHZzFJA4E5Y7fVvtRZEaBKo3kMaH3wb6rKSXVWw8X3pX4442lzNq7g0zCmcXSUZrH3mNQ1jVCj0

it2F9H3rv6zwntWAgJNDFRyZBXcv6ijVuHm4zNqxSlqG3cZLCtx0O8GKsbqNSJAZk/8NAAAAFQDKW7n7BpGcnkfN1MIeRl70ybtiYQAAAIEAr6PmB4ThIflrjojmajfp3y0l

IE2GT5aOC0Y0Guyi9shrnErgqb8vVHsuKfxE+DB/gTPZpi5UigOxudO6ZIL0HN4l1MlpeuBInkjv3jG+qDQZs2YieN2VwOSkWgNTCzAffmTD0z0cfntmnCPCjYkGgwyGRz1x

gU5NbY2dXyK6NbAAAACALzt5avRoktIybJkeZNp0/1xvkD/gBXFbRbkV6eRdG7kKg1LlLapAtxynRaALIeBpHvRHkSlyovZa0BTTGMxy5dsLwVbpISPybqqHDlmnFID3jtwi

855OLwiHVGf/Hj7hmlt1sLMSMiK8nEGZRm2QqtgPKodEP1Dm6HLUoLRHEGo= root@abc.com

5) 보안을 위해 서버에서 사용한 키 파일을 삭제하고 키가 저장된 파일의 퍼미션을 변경한다.

이로서 두 서버가 트러스트 상태가 되었다.

]$ rm -f id_dsa.pub

]$ chmod 700 .ssh

]$ chmod 644 .ssh/authorized_keys

6) 테스트를 위해 서버의 유저 디렉터리에서 파일 하나를 복사해 보자. 파일을 복사하려는 서버(abc.com)에서 다음 명령을 실행한다.

(서버의 user 유저의 홈 디렉터리에 default.html 파일이 있다고 가정)

]$/usr/bin/scp user@123.com:/home/user/default.html /home/user/default.html

default.html 100% |******************************************************************| 6131 00:00

]$

THIS ENTRY WAS POSTED IN SYSTEM, UTIL/TOOLS AND TAGGED AUTHORIZED_KEYS, ID_DSA.PUB, KEY, RSA, SSH, SSH-KEYGEN, 로그인, 암호, 인증. BOOKMARK THE PERMALINK.

===

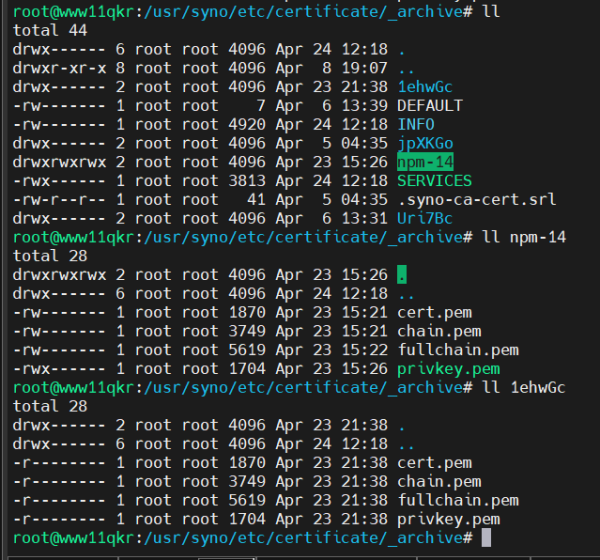

목표> 인증서복사>> 인증서 추가 가져오기로 인증서 저장 폴더 확인 작업

1.참고) npm으로 만든 인증서를 npm-14로 저장 상태

2.참고) 인증서 가져오기 추가후 파일비교 하니 1ehwGc 의 디랙토리가 동일 사이즈 확인로

인증서 가져오기 저장 1ehwGc 폴더임

============================================>

저는 시놀로지 https:// 인증키를 추가하는 작업을 준비 한다

작업 로컬 위치 > 시놀로지 ip7 >> 향후 crontab 또는 작업스케쥴러로

서버위치 ip3 > 에 npm으로 생성한 https의 인증서를 ip7의 시놀로지로 이동 필요

1.시놀로지 ip7번에서 ip3번의 인증서를 ip7번에 특정 디랙토리로 복사 합니다

ip3에서 인증서 생성 > /ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem 에 npm인증서 생성됩니다

scp -v shimss@192.168.0.3:/ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem /usr/syno/etc/certificate/_archive/npm-14/cert.pem

scp -v shimss@192.168.0.3:/ssl/ssl/nginxproxymanager/archive/npm-14/chain1.pem /usr/syno/etc/certificate/_archive/npm-14/chain.pem

scp -v shimss@192.168.0.3:/ssl/ssl/nginxproxymanager/archive/npm-14/fullchain1.pem /usr/syno/etc/certificate/_archive/npm-14/fullchain.pem

scp -v shimss@192.168.0.3:/ssl/ssl/nginxproxymanager/archive/npm-14/privkey1.pem /usr/syno/etc/certificate/_archive/npm-14/privkey.pem

====> 상기 파일작업에 원격 암호없이 동작을 위한 원격 암호 키 생성 설정 필요

scp -v /ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem shimss@192.168.0.7:/usr/syno/etc/certificate/_archive/npm/cert.pem

scp -v /ssl/ssl/nginxproxymanager/archive/npm-14/chain1.pem shimss@192.168.0.7:/usr/syno/etc/certificate/_archive/npm/chain.pem

scp -v /ssl/ssl/nginxproxymanager/archive/npm-14/fullchain1.pem shimss@192.168.0.7:/usr/syno/etc/certificate/_archive/npm/fullchain.pem

scp -v /ssl/ssl/nginxproxymanager/archive/npm-14/privkey1.pem shimss@192.168.0.7:/usr/syno/etc/certificate/_archive/npm/privkey.pem

2.시놀로지 ip7번에서 인증서 디랙토리로 복사

cp /usr/syno/etc/certificate/_archive/npm-14/cert.pem /usr/syno/etc/certificate/_archive/인증서디랙토리/cert.pem

cp /usr/syno/etc/certificate/_archive/npm-14/chain.pem /usr/syno/etc/certificate/_archive/인증서디랙토리/chain.pem

cp /usr/syno/etc/certificate/_archive/npm-14/fullchain.pem /usr/syno/etc/certificate/_archive/인증서디랙토리/fullchain.pem

cp /usr/syno/etc/certificate/_archive/npm-14/privkey.pem /usr/syno/etc/certificate/_archive/인증서디랙토리/privkey.pem

3.관련 파일 명령어

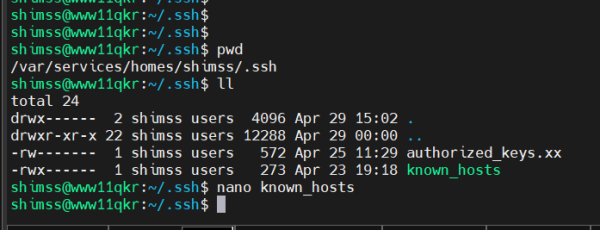

주사용하는 로컬에서 인증서 생성 > ssh-keygen

로컬 id_rsa.pub 를 서버/홈으로 이동> scp -p 22 shimss@192.168.0.3:/home/shimss/.ssh/id_rsa.pub /var/services/homes/shimss/.ssh/id_rsa.pub

을 위한 원격 암호없이 동작을 위한 원격 암호 키 생성 설치 필요

ip7 시놀로지에서 ip3서버에 이동한 키 합치기 > cat id_rsa.pub >> authorized_keys

ip3 서버에서 >> authorized_keys에 서버 p3에 로컬 시놀로지 ip7의 id_rsa.pub 를

cat id_rsa.pub >> .ssh/authorized_keys

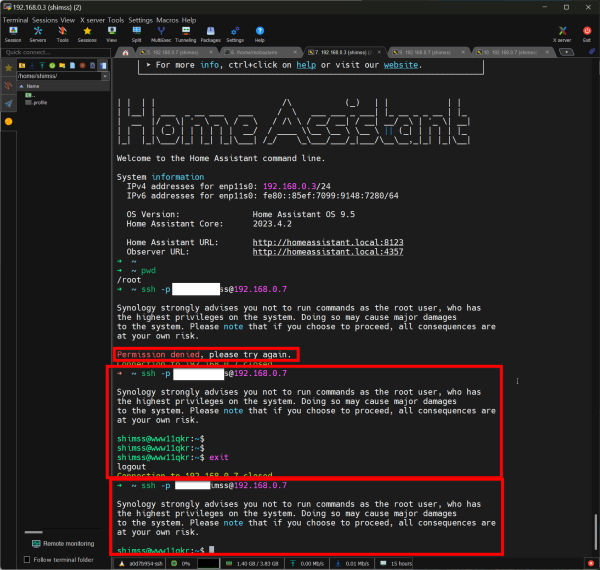

ssh shimss@192.168.0.3 자동접속 확인후 상기 https 인증서 명령을 원격 암호키 동작 확인 합니다

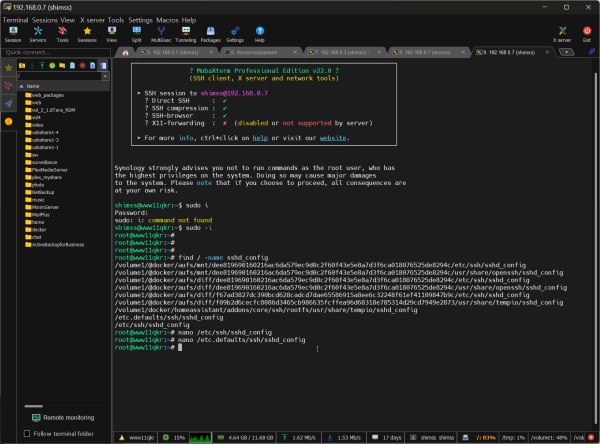

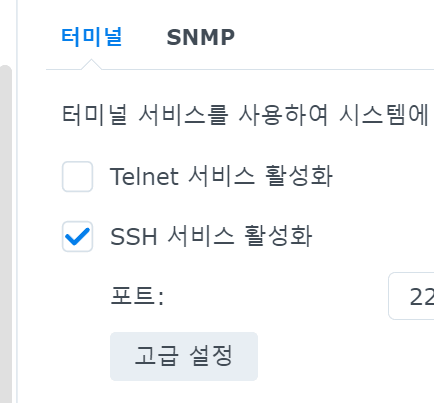

시놀로지 암호없이 scp ssh 접속하기

[시놀로지] SSH 공개키로 비번없이 접속

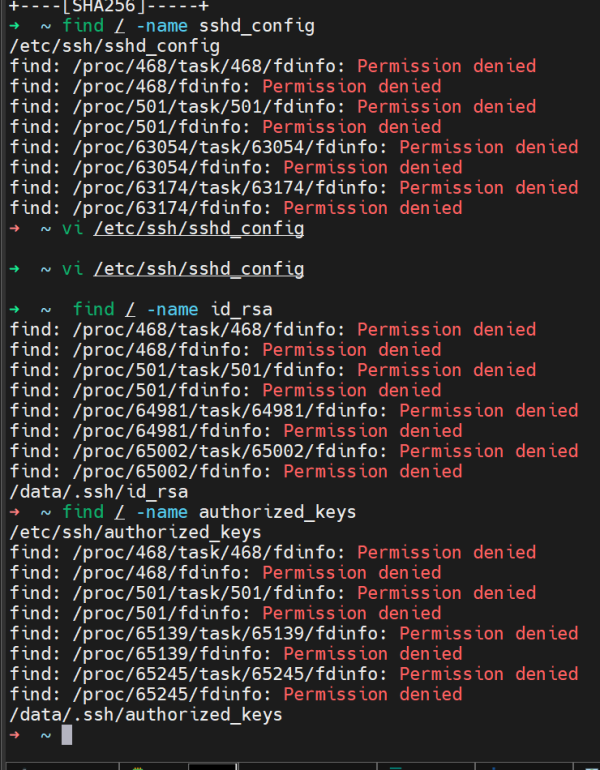

sudo -i

find / -name sshd_config

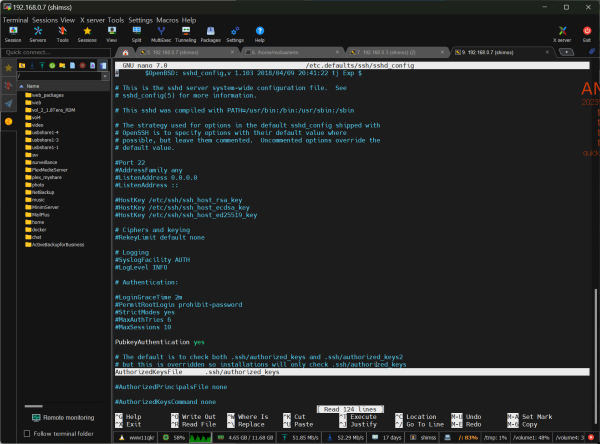

nano /etc/ssh/sshd_config

nano /etc.defaults/ssh/sshd_config

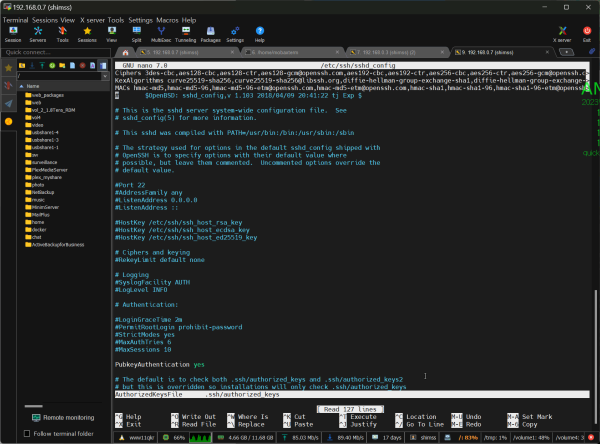

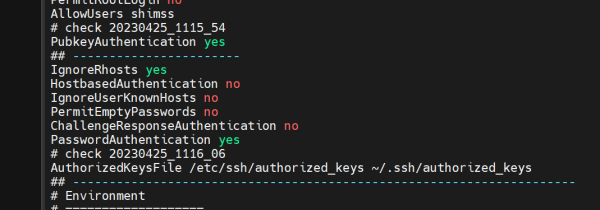

아래 문구의 주석제거 저장

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

AuthorizedKeysFile .ssh/authorized_keys

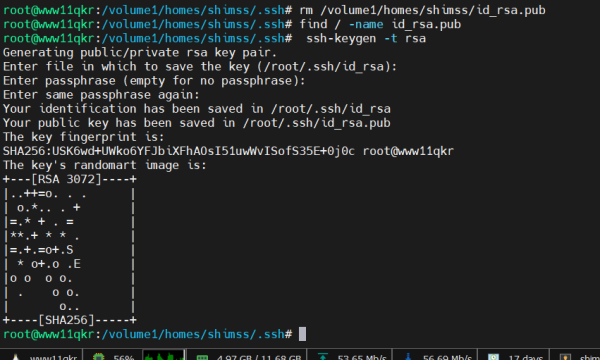

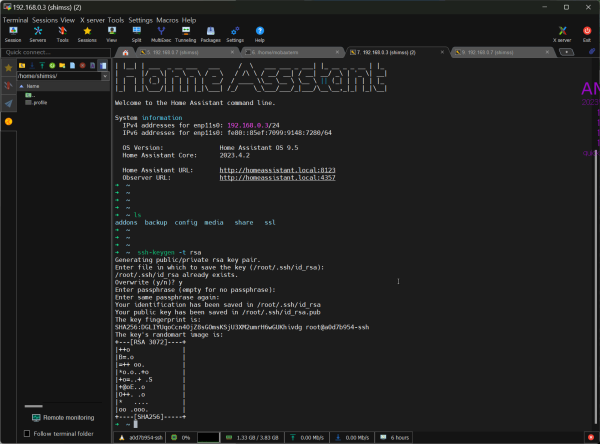

먼저 접속하는곳에서 (Client)에 key값을 만들어 준다.

ssh-keygen -t rsa

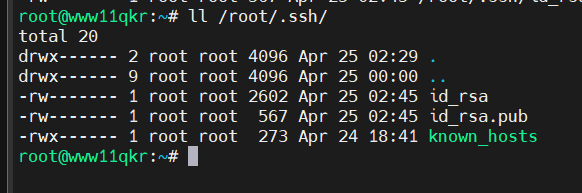

ip 7 시놀로지에서 실행 파일 생성

root권한으로 생성된 저장위치 Your identification has been saved in /root/.ssh/id_rsa Your public key has been saved in /root/.ssh/id_rsa.pub

================== 반대로 ==============

ip3 homeassistant에서 ssh-keygen -t rsa 생성은

들어오는것을 허용하는key /root/.ssh/id_rsa.pub를 생성

Your identification has been saved in /root/.ssh/id_rsa

Your public key has been saved in /root/.ssh/id_rsa.pub

접속하는 로컬이 ip7 시놀로지에서는

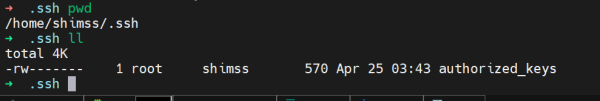

/volume1/homes/shimss/.ssh/authorized_keys 설정되어 있어야 합니다

cat id_rsa.pub >> /volume1/homes/shimss/.ssh/authorized_keys

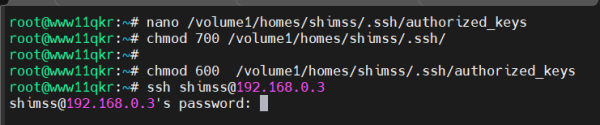

간단 방법

ip3에서

cat /root/.ssh/id_rsa.pub

ip7에서는

nano /volume1/homes/shimss/.ssh/authorized_keys

ip7에서 권한변경

chmod 700 /volume1/homes/shimss/.ssh/

chmod 600 /volume1/homes/shimss/.ssh/authorized_keys

/usr/syno/bin/synosystemctl restart nginx

ssh shimss@192.168.0.3

주)

=== 기타=================================

이전키 저장소 찾기

AuthorizedKeysFile /etc/ssh/authorized_keys ~/.ssh/authorized_keys

SSH 비밀번호 없이 접속하기 / 리눅스 서버를 NAS에 rsync 백업 동기화

tar -cvf lets.tar /ssl/nginxproxymanager/archive/npm-14

참조

https://raynee.tistory.com/478

https://forteleaf.tistory.com/entry/synology-ssh-key값으로-비밀번호-없이-로그인

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

뷰PDF 1,2

office view

관련자료

-

링크

-

이전

-

다음

댓글목록

11qkr님의 댓글

[시놀로지] SSH 공개키로 비번없이 접속

https://raynee.tistory.com/478

♥간단_메모글♥

-

등록일 04.15가입 인사드립니다.댓글 6

-

등록일 04.09가입인사.댓글 4

-

등록일 03.03안녕하세여댓글 1

-

등록일 02.13

최근글

-

등록일 11.23

새댓글

-

등록자 dusrhwl 등록일 11.23

-

등록자 11qkr 등록일 11.23

-

등록자 유나아빠 등록일 11.23

-

등록자 닉넴짓기어려워 등록일 11.22

-

등록자 글자사랑 등록일 11.22

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드