★★★ ● 자동갱신성공)시놀로지 사용 Let's Encrypt 인증서 만료로 기존인증서교체 및 업데이트 자동화 성공 (2022년03월31일 21시)

♨ 카랜더 일정 :

2022년05월18일

본문

DNS 인증을 통한 acme.sh Letsencrypt SSL 인증서 발급받기 실패

재구성 했습니다

https://11q.kr/www/bbs/board.php?bo_table=s11&wr_id=11988

에서 최종 참조 드립니다

https://www.wsgvet.com/bbs/board.php?bo_table=home&wr_id=639

인증서 생성이 요사이 않되어 상기 사이트참조 재 수정

sudo -i

wget -O - https://get.acme.sh | sh

위와 같이 설치가 됩니다. 빨간색 글자가 나오는데, 무시해도 됩니다.

SSH 터미널(Putty 등)을 끄고, 다시 접속합니다.

SSH에 다시 접속하면 별다른 작업을 하지 않아도

root 계정으로 acme.sh 명령어를 바로 쓸 수 있습니다.

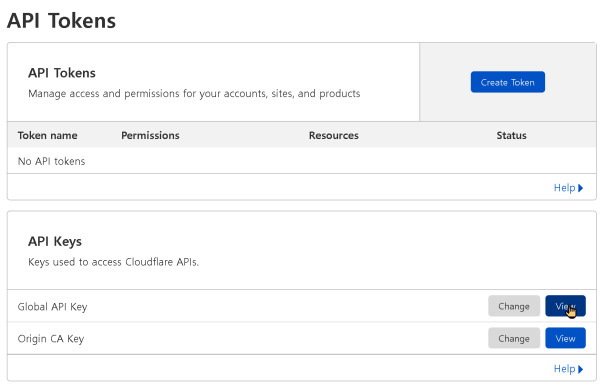

2. 클라우드플레어 API key 찾고 입력하기

https://blog.wsgvet.com/cloudflare-sign-in-and-change-nameserver/

https://dash.cloudflare.com/profile/api-tokens

위 링크로 들어가서 로그인 후 API keys를 찾습니다.

https://www.wsgvet.com/bbs/board.php?bo_table=home&wr_id=639

작업 진행 중

==============================

기본설치 작업

https://11q.kr/www/bbs/board.php?bo_table=s11&wr_id=11085#c_11267

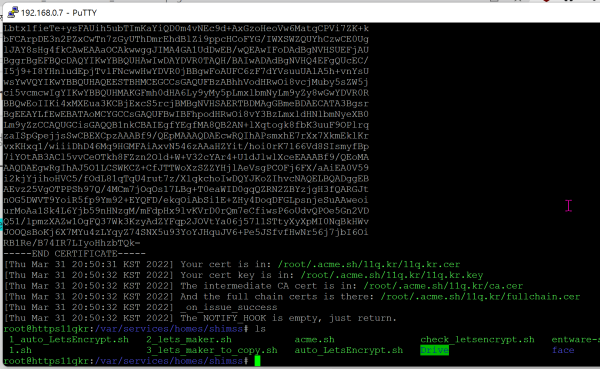

● 자동갱신성공)시놀로지 사용 Let's Encrypt 인증서 만료로 기존인증서교체 및 업데이트 자동화 성공 (2022년03월31일 21시)

저의 시스템은 수동 인증서 갱신은 됩니다 // 이를 3개월마다 업데이트 갱신 해야 하는데

이를 인증서 매일 생성 자동 갱신을 하도록 자업 스케쥴러에 등록 하여 주단위 갱신 합니다

재설정 > update 1개의 도메인으로 변경 수정 작업 11q.kr

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

에러 발생으로 다시 설정 합니다.

카페24시 변경

https://hosting.cafe24.com/

에서

저의 주소 변경준비

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dnsManager&serverMode=&domain=11q.kr&searchDomain=&selectedViewArea=div_txt

다음형식으로

저의 home 디랙토리에서

cd /var/services/homes/shimss/

에서

하기 명령은 acme.sh의 위치 경로를 앞에 추가로 실행 해야 합니다.

예)

/var/services/homes/shimss/acme.sh --renew --dns --force -d [domain1] -d [domain2] --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

저의 실행 1개의 도메인으로 변경

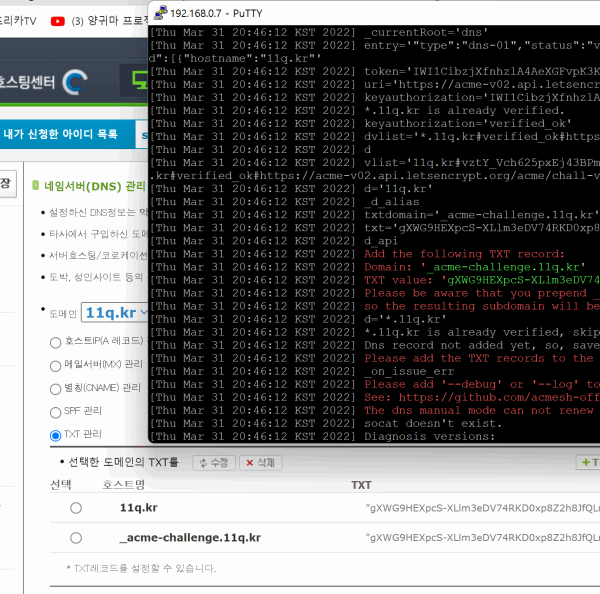

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

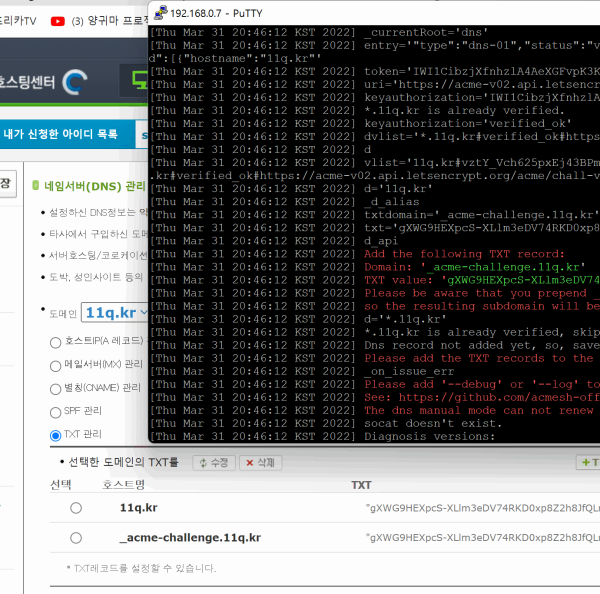

11q.kr 과 _acme-challenge.11q.kr 에 동일 값을 입력 했습니다(???)

카페24시 변경후

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

한번더 실행 하면 정상 생성 됨

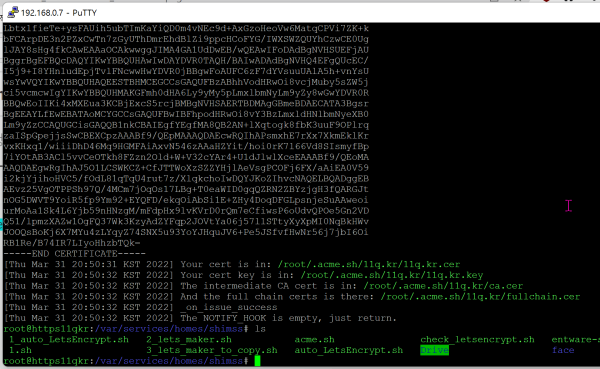

# 인증서 임시폴더에서 디볼트로 복사 진행 합니다

# ============================

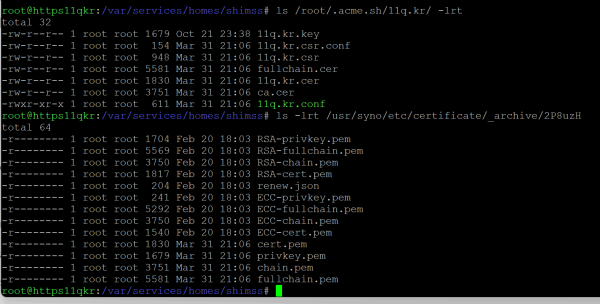

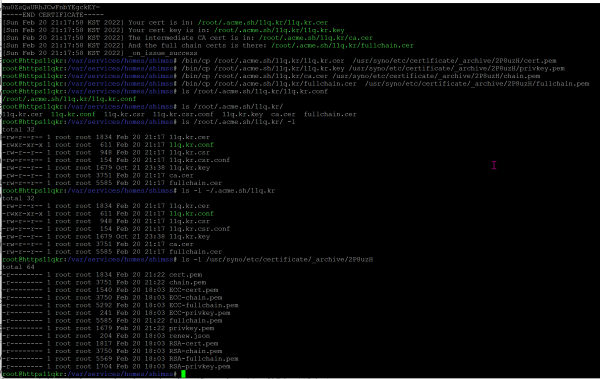

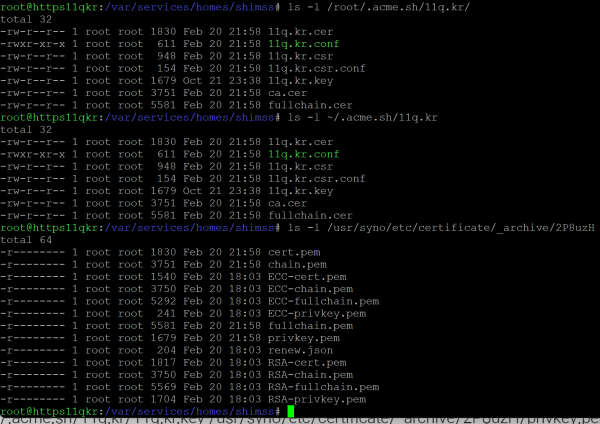

ls /root/.acme.sh/11q.kr/ -lrt

생성 확인

인증서 위치 확인 작업

cat /usr/syno/etc/certificate/_archive/DEFAULT

2P8uzH 확인하여

복사 위치 확인 인증서 복사위치 2P8uzH에 복사 합니다.

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

파일 변경 확인

ls -lrt /usr/syno/etc/certificate/_archive/2P8uzH

인증서 변경 2022년03월31일 재생성 변경 확인 합니다.

저는 1주일에 1번 진행 으로 진행 합니다

주1) 자동 변경 안되면 다시 확인 하세요

주2) 생성이 잘되면 /var/services/homes/shimss/acme.sh 파일을 업데이트는 하지 않는다

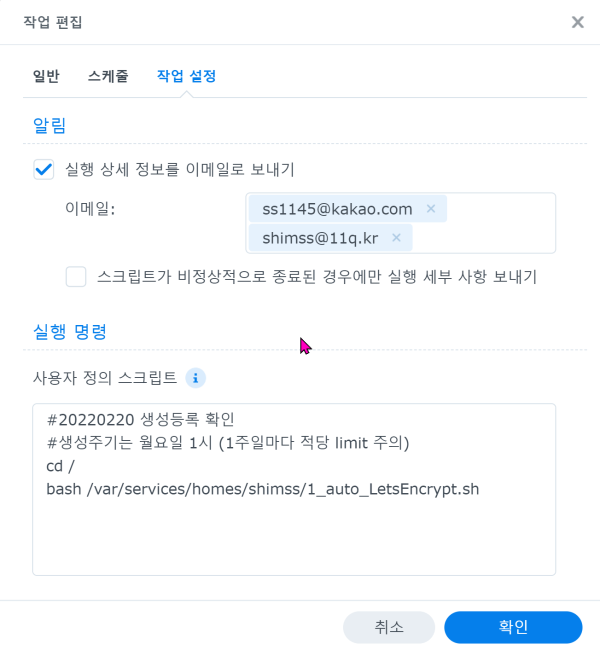

주3) 작업스케쥴러 실행 명령을 아래내용으로 생성/카피만 진행 합니다.

bash /var/services/homes/shimss/1_auto_LetsEncrypt.sh

----------- 작업 스케쥴러에 상기명령으로 입력 또는 아래 명령으로 입력 --------------

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

=============== 이상 상기와같이 재설정 작업 진행 성공======================

20220331일 재 생성 확인 합니다

=============== 이상 상기와같이 재설정 작업 진행 성공======================

============= 이하 작업 은 이전 작업 정보 참조 =============================

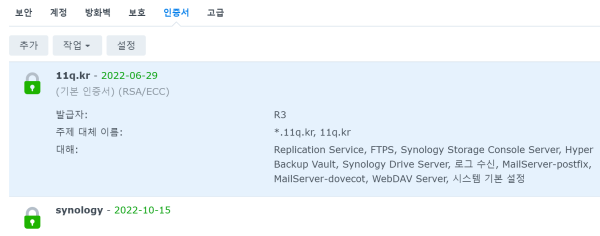

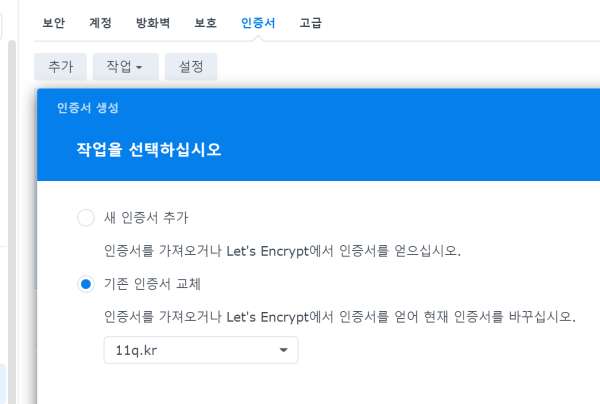

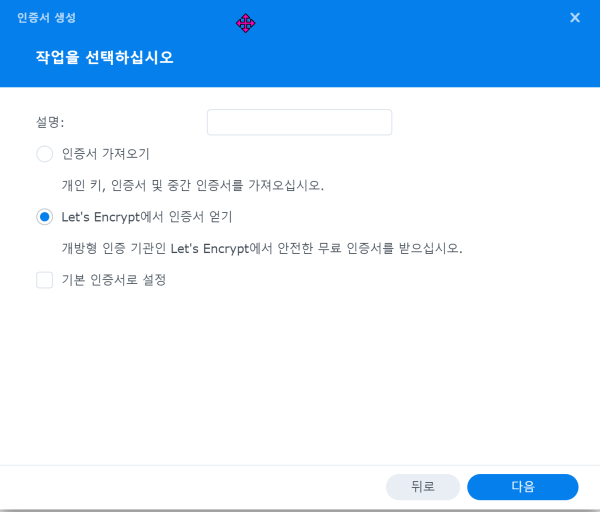

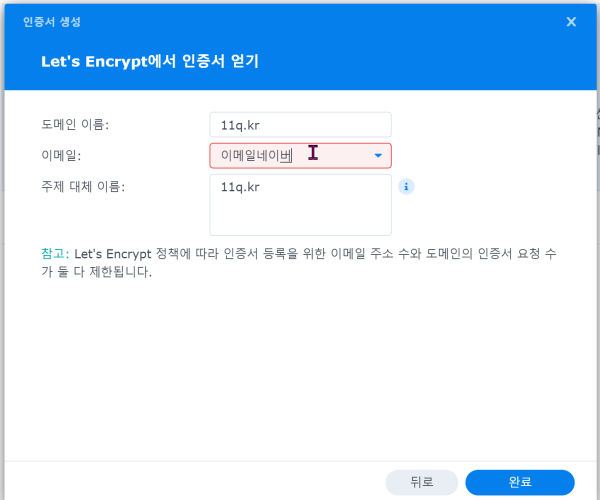

진행 ) 시놀지 dsm7.0.1 redpill

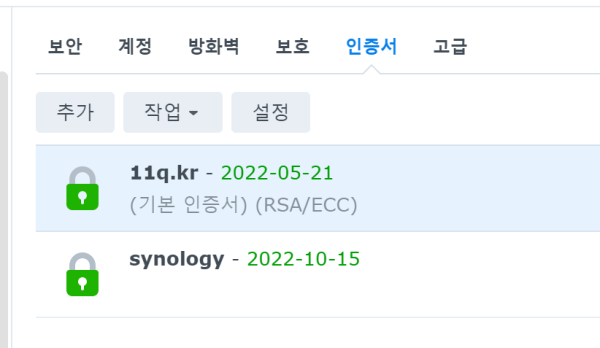

추가 > 기존 인증서 교체 >> 시용인증서 선택

인증서를가져오거나 Let's Encrypt에서인증서를얻어현재인증서를바꾸십시오

로 기존 만료 인증서를 교체

<수동 갱신>

수동 으로 인증서 갱신 정상적으로 인증서 교체 되었습니다

<자동 갱신을 위한 작업>

준비1)

1.cafe24 도메인 txt 관리 생성 등록

작업1) 나의 도메인 등록하기(11q.kr는 도메인) 확인작업 ..ssh작업입니다.

nslookup

> set type=txt

> _acme-challenge.11q.kr

이것을 도메인업체 txt괸리에 등록 합니다

txt 값은 1차 생성 도메인업체 등록 전 txt 등록 정보 확인 값으로 등록 합니다

#/var/services/homes/users/acme.sh --issue --dns --force -d 도메인 -d *.내 도메인 --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

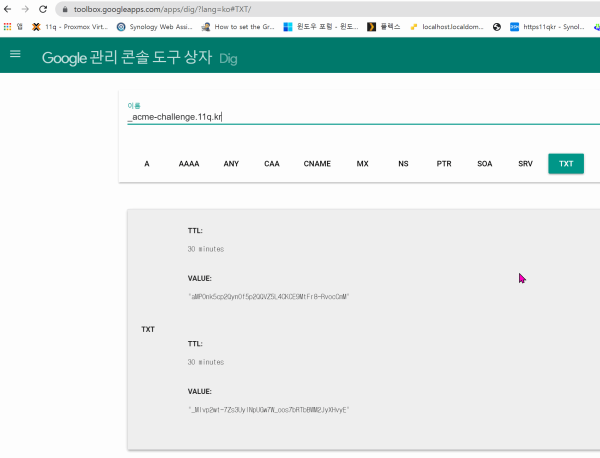

구글계정에서 txt 관리 확인

https://toolbox.googleapps.com/apps/dig/?lang=ko#TXT/

접속

nslookup 의 값

> set type=txt

> _acme-challenge.11q.kr

을 입력 동일한지 확인

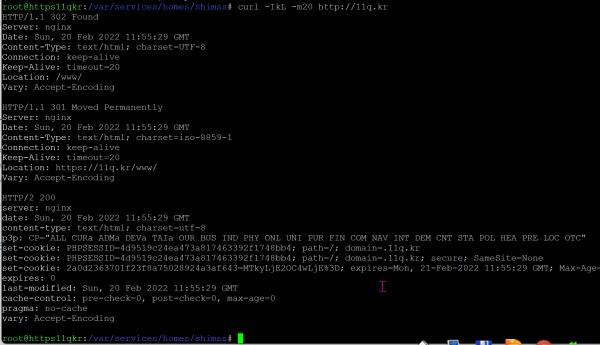

https://github.com/acmesh-official/acme.sh/wiki/How-to-debug-acme.sh

참조 나의서버 점검

curl -IkL -m20 http://[your domain]

# RSA certificate

#ssl_certificate /etc/letsencrypt/live/[your domain]/fullchain.pem; # managed by Certbot

#ssl_certificate_key /etc/letsencrypt/live/[your domain]/privkey.pem; # managed by Certbot

ssl_certificate [your home directory]/.acme.sh/[your domain]/fullchain.cer;

ssl_certificate_key [your home directory]/.acme.sh//[your domain].key;

ssl_certificate /var/services/homes/shimss/.acme.sh/11q.kr/fullchain.cer;

ssl_certificate_key /var/services/homes/shimss/.acme.sh//11q.kr.key;

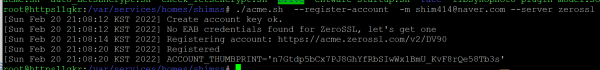

acme.sh --register-account -m myemail@example.com --server zerossl

acme.sh --register-account -m shima414@naver.com --server zerossl

root@https11qkr:/var/services/homes/shimss# ./acme.sh --register-account -m shima414@naver.com --server zerossl

[Sun Feb 20 21:08:12 KST 2022] Create account key ok.

[Sun Feb 20 21:08:12 KST 2022] No EAB credentials found for ZeroSSL, let's get one

[Sun Feb 20 21:08:14 KST 2022] Registering account: https://acme.zerossl.com/v2/DV90

[Sun Feb 20 21:08:20 KST 2022] Registered

[Sun Feb 20 21:08:20 KST 2022] ACCOUNT_THUMBPRINT='n7Gtdp5bCx7PJ8GhYfRbSIwWx1BmU_KvF8rQe58Tb3s'

< 인증서 생성 작업 >

댓글참조 생성 제한을 참조 정확한 작업을 하세요

최대 300개까지 만들 수 있습니다.3시간당 계정당 신규 주문 . Boulder CA에서 인증서를 요청할 때마다 새 주문이 생성됩니다.

주요 한계는등록된 도메인당 인증서 (주당 50개). 등록된 도메인은 일반적으로 도메인 이름 등록 기관에서 구입한 도메인의 일부입니다.

예를 들어, 이름 www.example.com에서 등록된 도메인은 example.com입니다.

에서 new.blog.example.co.uk등록된 도메인은 example.co.uk입니다.

등록된 도메인을 계산하기 위해 공개 접미사 목록 을 사용 합니다.

등록된 도메인당 인증서 제한을 초과하면

too many certificates already issued추

가 세부 정보와 함께 오류 메시지와 함께 보고됩니다.

즉, 각 인증서 요청에서 하나의 새 주문이 생성됩니다. 새 주문 제한을 초과하면 오류 메시지와 함께 보고됩니다

too many new orders recently.

SSH -> acme.sh 스크립트 설치 (다운로드)

작업 디랙토리

cd /var/services/homes/shimss

$ wget https://raw.githubusercontent.com/acmesh-official/acme.sh/master/acme.sh

실행권한 부여

$ sudo chmod a+x acme.sh

작업 디랙토리

/var/services/homes/shimss

인증서 임시 만들어진 디랙토리

~/.acme.sh/11q.kr

인증서 디랙토리 및 기본 DEFAULT에 id있음

/usr/syno/etc/certificate/_archive/

기본인증서 id확인

cat /usr/syno/etc/certificate/_archive/DEFAULT

작업1) 나의 도메인 등록하기(11q.kr는 도메인) 확인작업

nslookup

> set type=txt

> _acme-challenge.11q.kr

# ===========작업스케쥴러 등록 복사 시작=================

# 인증서 갱신 작업 폴더

cd /var/services/homes/shimss/

# 자동화 파일 만드어 자동스케쥴러에 복사 예약된 작업에 등록 합니다

# wget https://raw.githubusercontent.com/acmesh-official/acme.sh/master/acme.sh

# chmod a+x acme.sh

# 도메인 업체 등록후 연결확인

#nslookup

#> set type=txt

#> _acme-challenge.11q.kr

# 1차 생성 도메인업체 등록 전 txt 등록 정보 확인

#/var/services/homes/users/acme.sh --issue --dns --force -d 도메인 -d *.내 도메인 --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

#/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

#비정상이면 도메인 업체 txt 도메인 관리 확인 수정 합니다

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

#인증서 임시폴더 생성 확인

ls -l ~/.acme.sh/11q.kr

ls -ㅣ /root/.acme.sh/11q.kr/

# 인증서 디폴트 확인

cat /usr/syno/etc/certificate/_archive/DEFAULT

#2P8uzH

#디버깅 참조사이트

chmod a+x /root/.acme.sh/11q.kr/11q.kr.conf

/root/.acme.sh/11q.kr/11q.kr.conf

=================

작업3) 디버깅 작업

#/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

하여 에러가 나오면

아래 txt값을 cafe24에 변경 수정 합니다

( 동일한txt 값으로 아래 값을 도메인 업체 변경)

도메인 업체 변경 수정 작업

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

정상적으로 생성 됨

생성후 기본인증서로 복사 ( 11q.kr 사용자 변경 경로 확인 복사 합니다)

에러 생길때

정상일때

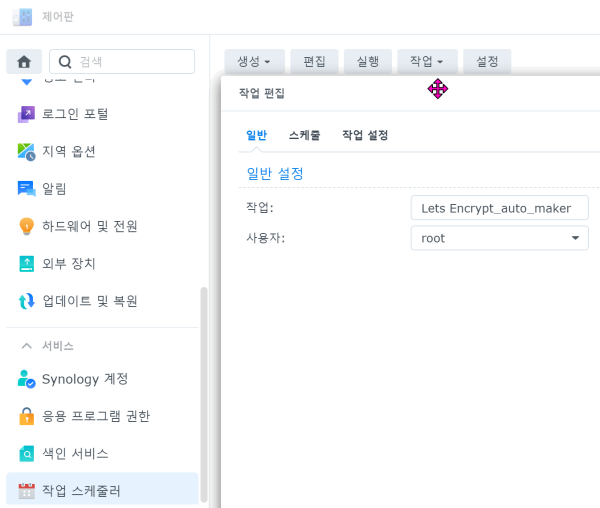

작업 관리자에 등록 하면 됩니다

파일 생성

nano 1_auto_LetsEncrypt.sh

상기 내용 복사 저장

권한 변경

chmod a+x 1_auto_LetsEncrypt.sh

<작업 스케쥴러에 등록>

bash /var/services/homes/shimss/1_auto_LetsEncrypt.sh

주) 1주일에 1번이 적당//

테스트 진행후 오늘 너무많이 테스트 진행후 리미트 초과로

생성주기를 매일로 진행 생성 하니 다음날 에러 발생

참조

https://letsencrypt.org/docs/rate-limits/

Create new order error. Le_OrderFinalize not found. {

"type": "urn:ietf:params:acme:error:rateLimited",

"detail": "Error creating new order :: too many certificates (5) already issued

for this exact set of domains in the last 168 hours: *.11q.kr,11q.kr: see

https://letsencrypt.org/docs/rate-limits/",

"status": 429

}

bash /var/services/homes/shimss/1_auto_LetsEncrypt.sh

입력

작업 스케쥴러에 등록실행 변경 확인

ls -l /root/.acme.sh/11q.kr/

ls -l /usr/syno/etc/certificate/_archive/2P8uzH

2/20일 생성 만료 05월21일

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

뷰PDF 1,2

office view

관련자료

-

링크

댓글목록

11qkr님의 댓글

작업 스케줄러

-----------------------------------------------------------------------

# 인증서 갱신

/root/acme.sh --renew -d *.도메인

# 갱신된 인증서를 시놀로지에 등록

sudo /bin/cp /root/도메인/cert.pem /usr/syno/etc/certificate/_archive/AWEBva/cert.pem

sudo /bin/cp /root/도메인 /chain.pem /usr/syno/etc/certificate/_archive/AWEBva/chain.pem

sudo /bin/cp /root/도메인 /fullchain.pem /usr/syno/etc/certificate/_archive/AWEBva/fullchain.pem

sudo /bin/cp /root/도메인 /privkey.pem /usr/syno/etc/certificate/_archive/AWEBva/privkey.pem

# 갱신 전 인증서 삭제 절차

# /usr/syno/etc/certificate 폴더 내에 _archive 폴더를 제외한 나머지 폴더 삭제

rm -rf /usr/syno/etc/certificate/ReverseProxy

rm -rf /usr/syno/etc/certificate/smbftpd

rm -rf /usr/syno/etc/certificate/system

# /usr/local/etc/certificate - 웹서버 관련 인증서는 별도로 있어서 찾다보니 이 폴더에 있었습니다.

rm -rf /usr/local/etc/certificate

# nginx 서비스 재시작

/usr/syno/sbin/synoservicectl --reload nginx

/usr/syno/sbin/synoservicectl --restart nginx

11qkr님의 댓글

Synology: Certificate Server is Busy

https://mariushosting.com/synology-certificate-server-is-busy/

11qkr님의 댓글

웹서버 재시작

systemctl restart pkgctl-WebStation

11qkr님의 댓글

cat 3_lets_maker_to_copy.sh

#!/bin/bash

# init

function pause(){

read -p "$*"

}

echo 3_lets_maker_to_copy.sh

pause 'Press [Enter] key to continue...'

#========================================

echo 인증서 임시폴더 생성 확인

pause 'Press [Enter] key to continue...'

#ls -l ~/.acme.sh/11q.kr

ls -l /root/.acme.sh/11q.kr/

echo 인증서 디폴트 확인

pause 'Press [Enter] key to continue...'

ls -l /usr/syno/etc/certificate/_archive/

cat /usr/syno/etc/certificate/_archive/DEFAULT

#2P8uzH

echo 인증서 디폴트폴더 확인

pause 'Press [Enter] key to continue...'

ls -l /usr/syno/etc/certificate/_archive/2P8uzH

echo 인증서 생성_2차는 작업 스케쥴러 업데이트 용 1차와 2차 상

pause 'Press [Enter] key to continue...'

#/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

echo 폴더 비교

pause 'Press [Enter] key to continue...'

ls -l /root/.acme.sh/11q.kr/

ls -l /usr/syno/etc/certificate/_archive/2P8uzH

echo 인증서 임시폴더에서 디볼트로 복사 진행 합니다_2차는 작업 스케쥴러 업데이트

pause 'Press [Enter] key to continue...'

# ============================

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

# ============================ end

echo 폴더 비교

pause 'Press [Enter] key to continue...'

ls -l /root/.acme.sh/11q.kr/

ls -l /usr/syno/etc/certificate/_archive/2P8uzH

echo end..........

date

pause 'Press [Enter] key to continue...'

root@https11qkr:/var/services/homes/shimss#

11qkr님의 댓글

테스트 진행시 주의)

Create new order error. Le_OrderFinalize not found. {

"type": "urn:ietf:params:acme:error:rateLimited",

"detail": "Error creating new order :: too many certificates (5) already issued for this exact set of domains in the last 168 hours: *.11q.kr,11q.kr: see https://letsencrypt.org/docs/rate-limits/",

"status": 429

}

============

마지막 업데이트:2021년 10월 5일 | 모든 문서 보기

Let's Encrypt는 가능한 한 많은 사람들이 공정하게 사용할 수 있도록 속도 제한을 제공합니다. 우리는 이러한 속도 제한이 기본적으로 대부분의 사람들이 작동하기에 충분히 높다고 생각합니다. 또한 인증서 갱신이 속도 제한에 거의 도달하지 않고 대규모 조직에서 Let's Encrypt의 개입 없이 발급할 수 있는 인증서 수를 점진적으로 늘릴 수 있도록 설계했습니다.

Let's Encrypt 클라이언트를 적극적으로 개발하거나 테스트하고 있다면 프로덕션 API 대신 스테이징 환경 을 활용하십시오. Let's Encrypt를 공급자로 통합하거나 대규모 웹사이트와 통합하는 작업을 하는 경우 통합 가이드 를 검토 하십시오 .

주요 한계는등록된 도메인당 인증서 (주당 50개). 등록된 도메인은 일반적으로 도메인 이름 등록 기관에서 구입한 도메인의 일부입니다. 예를 들어, 이름 www.example.com에서 등록된 도메인은 example.com입니다. 에서 new.blog.example.co.uk등록된 도메인은 example.co.uk입니다. 등록된 도메인을 계산하기 위해 공개 접미사 목록 을 사용 합니다. 등록된 도메인당 인증서 제한을 초과하면 too many certificates already issued추가 세부 정보와 함께 오류 메시지와 함께 보고됩니다.

최대 300개까지 만들 수 있습니다.3시간당 계정당 신규 주문 . Boulder CA에서 인증서를 요청할 때마다 새 주문이 생성됩니다. 즉, 각 인증서 요청에서 하나의 새 주문이 생성됩니다. 새 주문 제한을 초과하면 오류 메시지와 함께 보고됩니다 too many new orders recently.

여러 호스트 이름을 최대 100개까지 단일 인증서로 결합할 수 있습니다.인증서당 이름 . 성능과 안정성을 위해 가능하면 인증서당 더 적은 수의 이름을 사용하는 것이 좋습니다. 여러 이름을 가진 인증서를 종종 SAN 인증서 또는 UCC 인증서라고 합니다.

갱신은 특별히 처리됩니다. 갱신은 등록된 도메인당 인증서 한도에 포함되지 않지만 주당 5개의 중복 인증서 한도가 적용됩니다. 중복 인증서 제한을 초과하면 오류 메시지와 함께 보고됩니다 too many certificates already issued for exact set of domains.

인증서가 호스트 이름의 대문자 사용 및 순서를 무시하고 정확히 동일한 호스트 이름 세트를 포함하는 경우 이전 인증서의 갱신(또는 복제)으로 간주됩니다. 예를 들어 [ , ] 이름에 대한 인증서를 요청한 경우 www.example.com해당 주에 [ , ]에 example.com대한 인증서를 4개 더 요청할 수 있습니다 . [ ]를 추가하여 호스트 이름 집합을 변경한 경우 추가 인증서를 요청할 수 있습니다.www.example.comexample.comblog.example.com

갱신 처리는 요청된 공개 키 및 확장을 무시합니다. 새 키를 사용하더라도 인증서 발급은 갱신으로 간주될 수 있습니다.

해당 인증서를 발급하는 데 사용된 리소스가 이미 사용되었기 때문에 인증서를 취소해도 비율 제한이 재설정되지 않습니다 .

이있다실패한 검증 은 계정당, 호스트 이름당, 시간당 5번의 실패로 제한됩니다. 이 제한은 스테이징 환경 에서 더 높으므로 해당 환경을 사용하여 연결 문제를 디버그할 수 있습니다. 실패한 유효성 검사 제한을 초과하면 오류 메시지와 함께 보고됩니다 too many failed authorizations recently.

API의 "new-nonce", "new-account", "new-order" 및 "revoke-cert" 엔드포인트에는전체 요청 은 초당 20개로 제한됩니다. "/directory" 끝점과 "/acme" 디렉터리 및 하위 디렉터리의 전체 요청 제한은 초당 40개입니다.

우리는 당신이 겪을 가능성이 거의 없는 두 가지 다른 제한 사항이 있습니다.

최대 10개까지 만들 수 있습니다.3 시간당 IP 주소당 계정 . 3시간당 IPv6/48 내에서 IP 범위당 최대 500개의 계정 을 생성할 수 있습니다 . 두 계정 비율 한도에 도달하는 경우는 매우 드물며 대규모 통합자는 많은 고객에 대해 하나의 계정을 사용 하는 디자인을 선호하는 것이 좋습니다 . 이러한 제한을 초과하면 오류 메시지 too many registrations for this IP 또는 와 함께 보고됩니다 too many registrations for this IP range.

최대 300개까지 가능합니다귀하의 계정에 보류 중인 승인 이 있습니다. 이 속도 제한에 도달하는 경우는 드물며 ACME 클라이언트를 개발할 때 가장 자주 발생합니다. 일반적으로 클라이언트가 권한을 생성하고 이행하지 않는다는 의미입니다. ACME 클라이언트를 개발하는 경우 스테이징 환경 을 활용하십시오 . Pending Authorizations 제한을 초과하면 오류 메시지와 함께 보고됩니다 too many currently pending authorizations.

재정의

속도 제한에 도달한 경우 일시적으로 재설정할 방법이 없습니다. 일주일 후 요금 제한이 만료될 때까지 기다려야 합니다. 슬라이딩 창을 사용하므로 월요일에 25개의 인증서를 발급하고 금요일에 25개의 추가 인증서를 발급하면 월요일부터 다시 발급할 수 있습니다. 공개 인증서 투명성 로그 를 사용하는 crt.sh 에서 검색 하여 등록된 도메인에 대해 발급된 인증서 목록을 얻을 수 있습니다 .

Let's Encrypt 통합 작업을 하는 대규모 호스팅 제공업체 또는 조직인 경우 더 높은 속도 제한을 요청하는 데 사용할 수 있는 속도 제한 양식 이 있습니다. 요청을 처리하는 데 몇 주가 걸리므로 속도 제한을 자체적으로 재설정하는 것보다 빠르게 재설정해야 하는 경우에는 이 양식이 적합하지 않습니다.

보류 중인 승인 지우기

보류 중인 인증 객체가 많고 인증 보류 속도 제한 오류가 발생하는 경우 ACME 사양 에 설명된 대로 JWS 서명 POST를 해당 챌린지 중 하나에 제출하여 해당 인증 객체에 대한 유효성 검사 시도를 트리거할 수 있습니다 . 보류 중인 권한 부여 개체는 형식의 URL로 표시되며 https://acme-v02.api.letsencrypt.org/acme/authz/XYZ클라이언트 로그에 표시되어야 합니다. 유효성 검사의 성공 여부는 중요하지 않습니다. 둘 중 하나는 승인을 '보류 중' 상태에서 해제합니다. 관련 인증 URL이 포함된 로그가 없는 경우 속도 제한이 만료될 때까지 기다려야 합니다. 위와 같이 슬라이딩 윈도우가 있어 발급 패턴에 따라 일주일 이내로 소요될 수 있습니다.

많은 수의 보류 중인 인증이 있는 것은 일반적으로 버그가 있는 클라이언트의 결과입니다. 이 속도 제한에 자주 도달하는 경우 클라이언트 코드를 다시 확인해야 합니다.

https://letsencrypt.org/docs/rate-limits/

11qkr님의 댓글

● 자동갱신성공)시놀로지 사용 Let's Encrypt 인증서 만료로 기존인증서교체 및 업데이트 자동화 성공 (2022년03월31일 21시)

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

11qkr님의 댓글

11qkr님의 댓글

작업스케쥴러 등록 // 저의서버 기준입니다.20220406

------------- 복사 등록 -------

cd /var/services/homes/shimss/

bash ./auto_LetsEncrypt.sh

===================================

=============== 하기경로는 저의서버 경로 입니다 ./ 자신의 경로 확인 수정 실행 =============

cd /var/services/homes/shimss/

bash /var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

-----------------

복사경로는

# 인증서 디폴트 확인

#cat /usr/syno/etc/certificate/_archive/DEFAULT

확인

11qkr님의 댓글

root@https11qkr:/var/services/homes/shimss# cat auto_LetsEncrypt.sh

# 자동화 파일 만드어 자동스케쥴러에 복사 예약된 작업에 등록 합니다

# wget https://raw.githubusercontent.com/acmesh-official/acme.sh/master/acme.sh

# chmod a+x acme.sh

#/var/services/homes/shimss/acme.sh --set-default-ca --server letsencrypt

#================================================================================================

# 1차 생성 도메인업체 등록 전 txt 등록 정보 확인

#/var/services/homes/users/acme.sh --issue --dns --force -d 도메인 -d *.내 도메인 --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

#/var/services/homes/users/acme.sh --issue --dns --force -d 11q.kr -d --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

# 도메인11q.kr cafe24 업체 등록(11q.kr and _acme-challenge.11q.kr)

# https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dnsManager&serverMode=&domain=11q.kr&searchDomain=&selectedViewArea=div_txt

#nslookup

# 저는 매일 생성 설정했습니다.

# 확인작업

#nslookup

#> set type=txt

#> _acme-challenge.11q.kr

# change value check

# https://toolbox.googleapps.com/apps/dig/?lang=ko#TXT/11q.kr

# agine ....build

# 인증서 갱신 작업 폴더

cd /var/services/homes/shimss/

# 생성 도메인업체 등록후 2번째 실행

/var/services/homes/shimss/acme.sh --renew --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --debug

# 인증서 디폴트 확인

cat /usr/syno/etc/certificate/_archive/DEFAULT

#2P8uzH

# 디볼트로 복사 진행 합니다

# ============================

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

# nginx 서비스 재시작

synosystemctl restart syslog-ng

# file_check

ls -l /root/.acme.sh/11q.kr/

cat /usr/syno/etc/certificate/_archive/DEFAULT

ls -l /usr/syno/etc/certificate/_archive/2P8uzH/

# =======================

♥간단_메모글♥

-

등록일 07.28

-

등록일 06.18

-

등록일 05.20

-

등록일 03.12가입인사 드립니다댓글 3

-

등록일 04.15가입 인사드립니다.댓글 8

최근글

-

등록일 13:02

-

등록일 12:51

새댓글

-

등록자 11qkr 등록일 11:31

-

등록자 11qkr 등록일 11:28

-

등록자 짭쓰 등록일 08.15

-

등록자 루츠 등록일 08.13

-

등록자 rusical 등록일 08.13

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드

● 기초작업) 시놀로지 인증서 설치 방법 <Let's Encrypt > _조회수_댓글수(

4856

● 기초작업) 시놀로지 인증서 설치 방법 <Let's Encrypt > _조회수_댓글수(

4856 ● 시놀로지 기본작업) 도메인 구매 정보, 가격비교 총정리! _조회수_댓글수(

4802

● 시놀로지 기본작업) 도메인 구매 정보, 가격비교 총정리! _조회수_댓글수(

4802 ● 시놀로지 서버 공유서버 간단히 접속방법 _조회수_댓글수(

3264

● 시놀로지 서버 공유서버 간단히 접속방법 _조회수_댓글수(

3264