★★★2 lets encrypt 인증서 acme.sh 시놀로지 자동 업데이트 만들기 ★★★

♨ 카랜더 일정 :

2024년06월29일

본문

★★★2 lets encrypt 인증서 acme.sh 시놀로지 자동 업데이트 만들기 ★★★

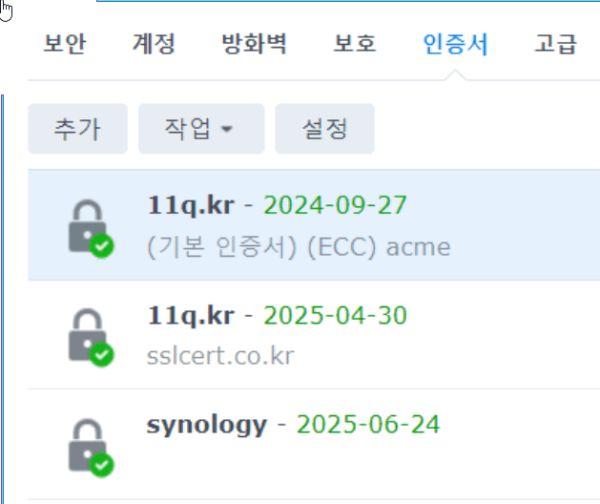

★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★★★

https://11q.kr/www/bbs/board.php?bo_table=s11&wr_id=12740

이어

자동 데이트 입니다

주어진 명령어들을 매주 1회 자동으로 실행되도록 crontab을 설정하는 방법을 설명드리겠습니다.

자동 데이트

cat acme_renew_and_copy.sh 작성

chmod a+x acme_renew_and_copy.sh

nano acme_renew_and_copy.sh

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

뷰PDF 1,2

office view

관련자료

댓글목록

11qkr님의 댓글

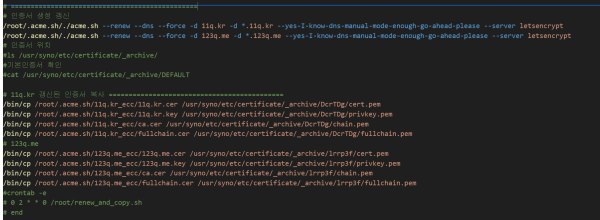

#!/bin/bash

# nano acme_renew_and_copy.sh 작성

# acme.sh install

#opkg update

#opkg install nano

#opkg install cron

#/opt/etc/init.d/S10cron start

#ln -s /opt/etc/init.d/S10cron /opt/etc/init.d/S99cron

#export VISUAL=nano crontab -e

# */5 * * * * echo "cron test: $(date)" >> /tmp/test.txt

#cat /tmp/test.txt

#wget -O - https://get.acme.sh | sh

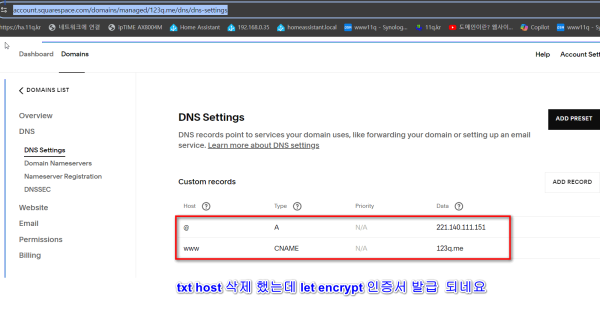

# txt 값생성

#/root/.acme.sh/acme.sh --issue --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

# /root/.acme.sh/acme.sh --issue --dns --force -d 123q.me -d *.123q.me --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

#ssh txt 적용 확인

#nslookup

#> set type=txt

#> _acme-challenge.11q.kr

# ===============================================

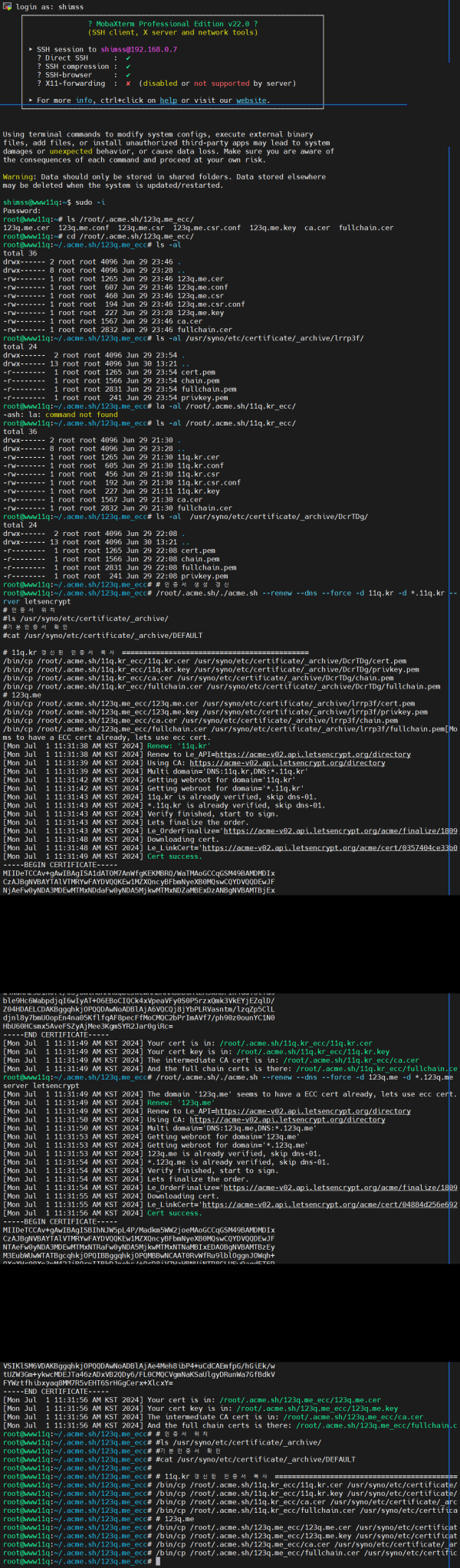

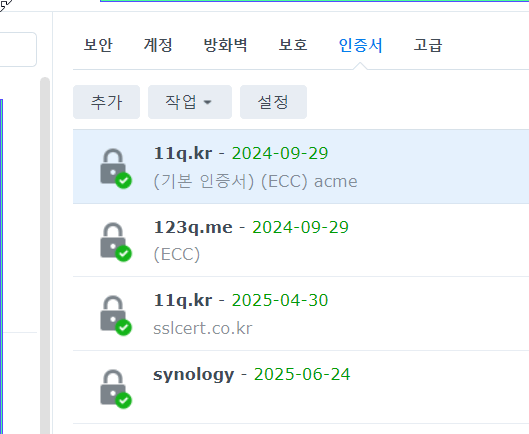

# 인증서 생성 갱신

/root/.acme.sh/./acme.sh --renew --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

/root/.acme.sh/./acme.sh --renew --dns --force -d 123q.me -d *.123q.me --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

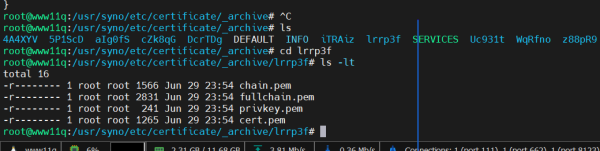

# 인증서 위치

#ls /usr/syno/etc/certificate/_archive/

#기본인증서 확인

#cat /usr/syno/etc/certificate/_archive/DEFAULT

# 11q.kr 갱신된 인증서 복사 ============================================

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.cer /usr/syno/etc/certificate/_archive/DcrTDg/cert.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.key /usr/syno/etc/certificate/_archive/DcrTDg/privkey.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/ca.cer /usr/syno/etc/certificate/_archive/DcrTDg/chain.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/DcrTDg/fullchain.pem

# 123q.me

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.cer /usr/syno/etc/certificate/_archive/lrrp3f/cert.pem

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.key /usr/syno/etc/certificate/_archive/lrrp3f/privkey.pem

/bin/cp /root/.acme.sh/123q.me_ecc/ca.cer /usr/syno/etc/certificate/_archive/lrrp3f/chain.pem

/bin/cp /root/.acme.sh/123q.me_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/lrrp3f/fullchain.pem

# 자동업데이트

# crontab -e

# 0 2 * * 0 /root/renew_and_copy.sh

# end

11qkr님의 댓글

# 인증서 생성 갱신

/root/.acme.sh/./acme.sh --renew --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

/root/.acme.sh/./acme.sh --renew --dns --force -d 123q.me -d *.123q.me --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

# 인증서 위치

#ls /usr/syno/etc/certificate/_archive/

#기본인증서 확인

#cat /usr/syno/etc/certificate/_archive/DEFAULT

# 11q.kr 갱신된 인증서 복사 ============================================

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.cer /usr/syno/etc/certificate/_archive/DcrTDg/cert.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.key /usr/syno/etc/certificate/_archive/DcrTDg/privkey.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/ca.cer /usr/syno/etc/certificate/_archive/DcrTDg/chain.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/DcrTDg/fullchain.pem

# 123q.me

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.cer /usr/syno/etc/certificate/_archive/lrrp3f/cert.pem

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.key /usr/syno/etc/certificate/_archive/lrrp3f/privkey.pem

/bin/cp /root/.acme.sh/123q.me_ecc/ca.cer /usr/syno/etc/certificate/_archive/lrrp3f/chain.pem

/bin/cp /root/.acme.sh/123q.me_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/lrrp3f/fullchain.pem

#crontab -e

# 0 2 * * 0 /root/renew_and_copy.sh

# end

11qkr님의 댓글

11qkr님의 댓글

-

일간 조회수

-

주간 조회수

-

-

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5925

1 )

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5925

1 )

-

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 … _조회수_댓글수(

4392

)

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 … _조회수_댓글수(

4392

)

-

●squarespace 의 도메인 ssl 인증서 시놀로지 NAS에 SSL 인증서 적용 _조회수_댓글수(

1472

)

●squarespace 의 도메인 ssl 인증서 시놀로지 NAS에 SSL 인증서 적용 _조회수_댓글수(

1472

)

-

★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★… _조회수_댓글수(

1179

3 )

★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★… _조회수_댓글수(

1179

3 )

-

★★★2 lets encrypt 인증서 acme.sh 시놀로지 자동 업데이트 만들기 ★★★ _조회수_댓글수(

578

4 )

★★★2 lets encrypt 인증서 acme.sh 시놀로지 자동 업데이트 만들기 ★★★ _조회수_댓글수(

578

4 )

-

-

-

월간 조회수

-

-

● 영상분석)시놀로지NAS에 네임서버 한방에 쉽게 셋팅하는 영상입니다 _조회수_댓글수(

20127

)

● 영상분석)시놀로지NAS에 네임서버 한방에 쉽게 셋팅하는 영상입니다 _조회수_댓글수(

20127

)

-

● 영상분석)도메인이란? 웹사이트에 나만의 도메인 등록하는 방법 (ft. HTTPS 평생 무료) _조회수_댓글수(

15849

2 )

● 영상분석)도메인이란? 웹사이트에 나만의 도메인 등록하는 방법 (ft. HTTPS 평생 무료) _조회수_댓글수(

15849

2 )

-

● 시놀로지 dsm 7.2에서 nano 에디터 및 mc 파일관리자 설치 방법 _조회수_댓글수(

10055

)

● 시놀로지 dsm 7.2에서 nano 에디터 및 mc 파일관리자 설치 방법 _조회수_댓글수(

10055

)

-

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5925

1 )

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5925

1 )

-

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 도메인 이… _조회수_댓글수(

4392

)

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 도메인 이… _조회수_댓글수(

4392

)

-

-

♥간단_메모글♥

-

등록일 04.15가입 인사드립니다.댓글 2

-

등록일 04.09가입인사.댓글 2

-

등록일 03.03안녕하세여댓글 1

-

등록일 02.13

최근글

새댓글

-

등록자 현사선생 등록일 07.01

-

등록자 11qkr 등록일 07.01

-

등록자 11qkr 등록일 07.01

-

등록자 11qkr 등록일 07.01

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드