★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★★★

♨ 카랜더 일정 :

2024년06월29일

본문

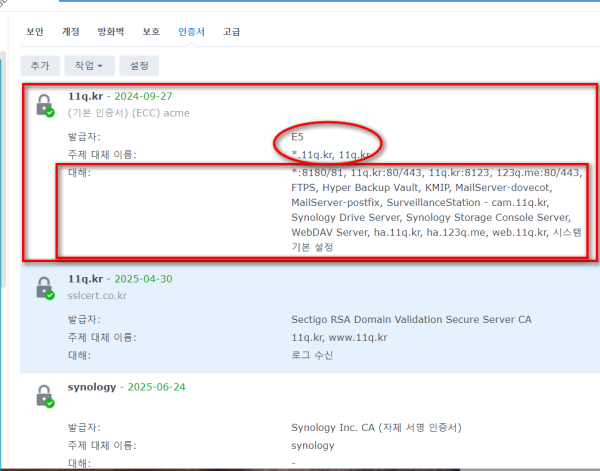

● 성공)lets encrypt 인증서 재설치 acme.sh.github에서 정보 찾아 설치

작업일:2024_0629_2216_14

https://www.youtube.com/watch?v=dgXsaLhDLdQ

멀티인증서 시놀로지NAS에 설치하는 영상 /lets encrypt 인증서 수동설치 하기

https://www.youtube.com/watch?v=KKTHTix_VMM

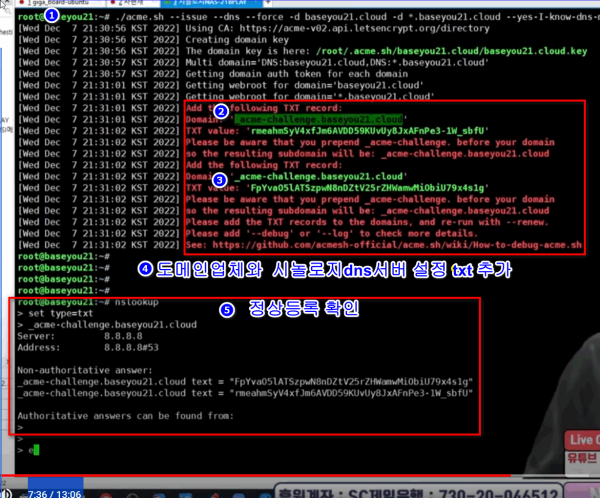

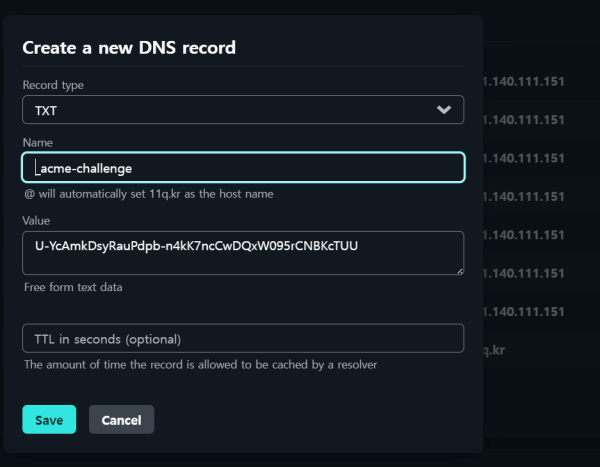

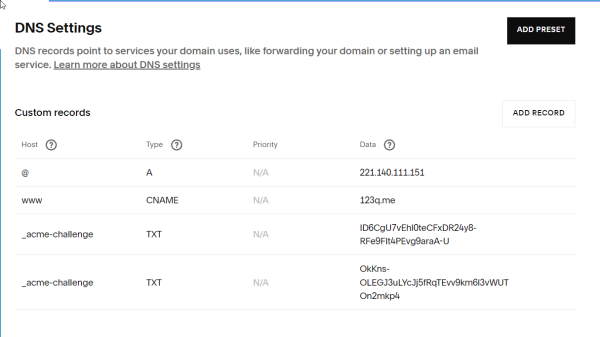

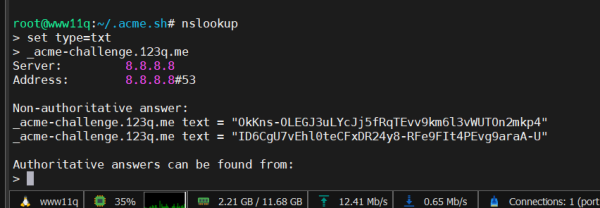

>> 이것은 도메인에 dns 설정에서 txt type 등록 순서 입니다

>> nslookup txt 확인후 >> 인증서 발급 입니다.

===> 영상은 참조만 작업에 응용 합니다

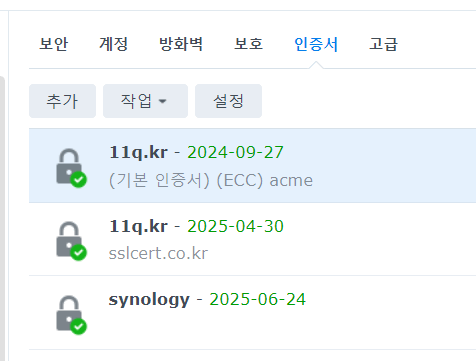

현제 싱글 유로 ssl 인증서 사용중입니다

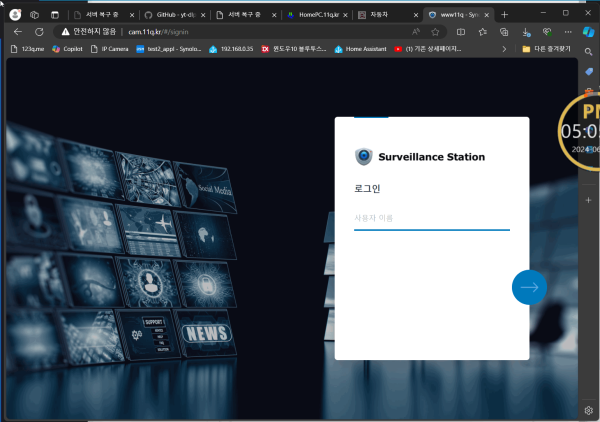

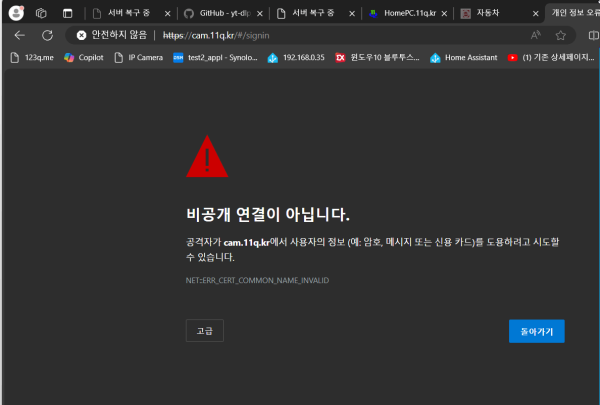

http://cam.11q.kr 서브 도메인이 동작 하지 않습니다

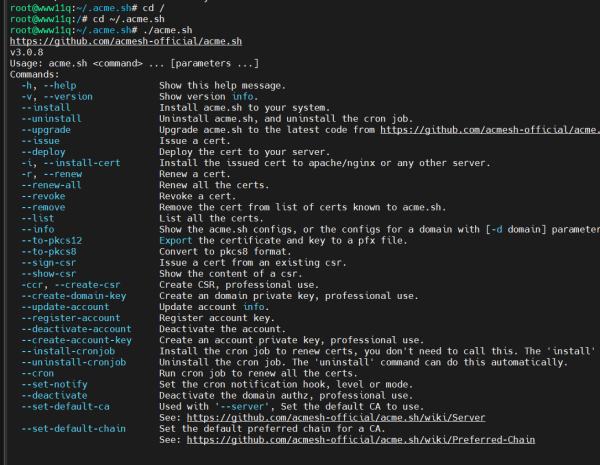

acme.sh.github에서 정보 찾아 설치 준비

설치 방법

wget -O - https://get.acme.sh | sh

설치 경로는

설치 진행이 acme.sh 가 안되는 문제가 시놀로지에서 발생 합니다.

crontab 이 설치 되지 않으면 설치 문제 발생

opkg 로 crontab 설치 방법

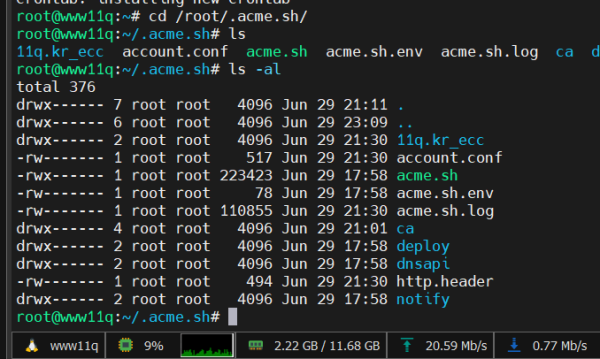

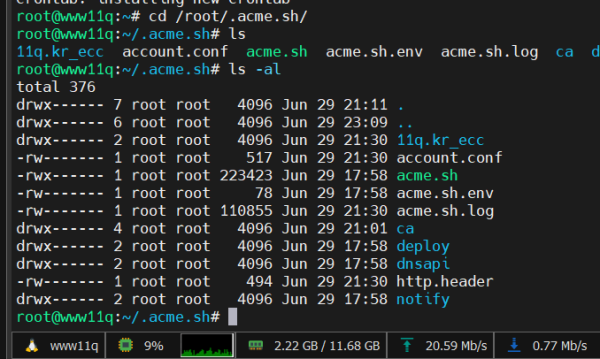

cd ~/.acme.sh

===================================

https://www.youtube.com/watch?v=GBX-hLV34X

도메인 확인 작업

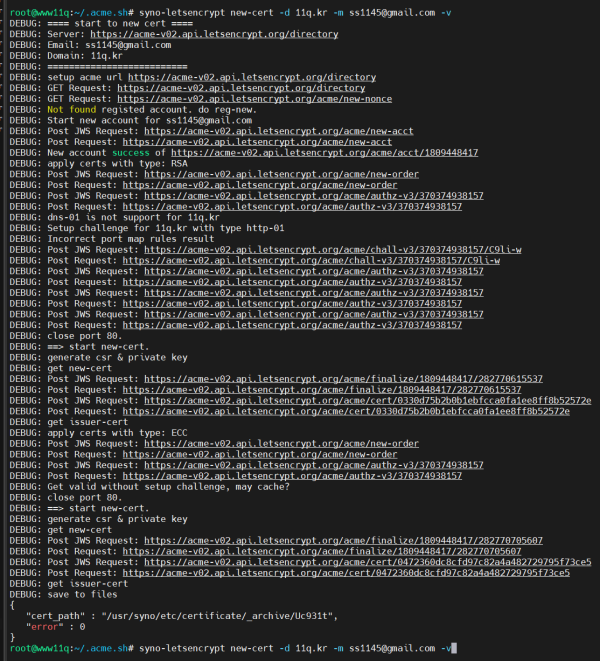

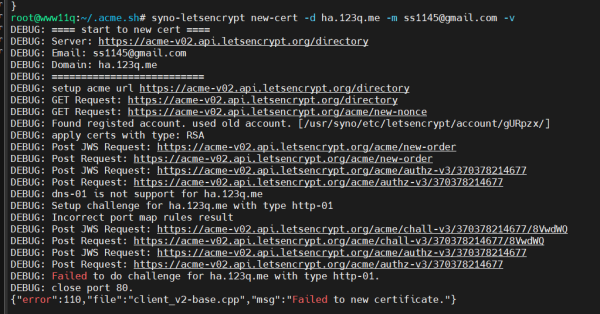

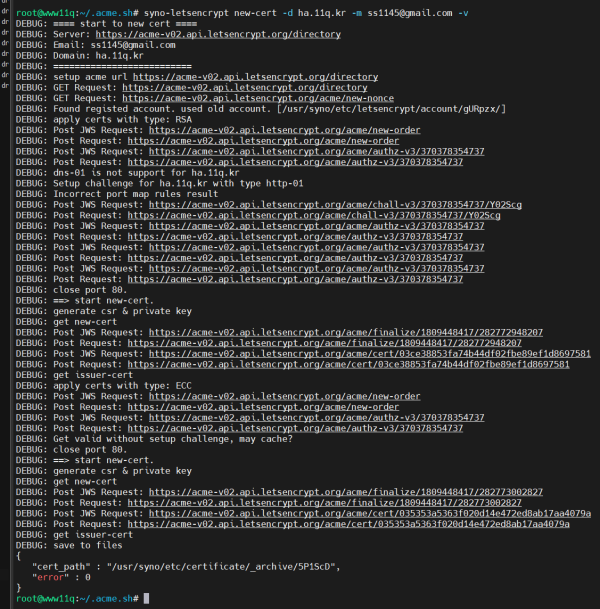

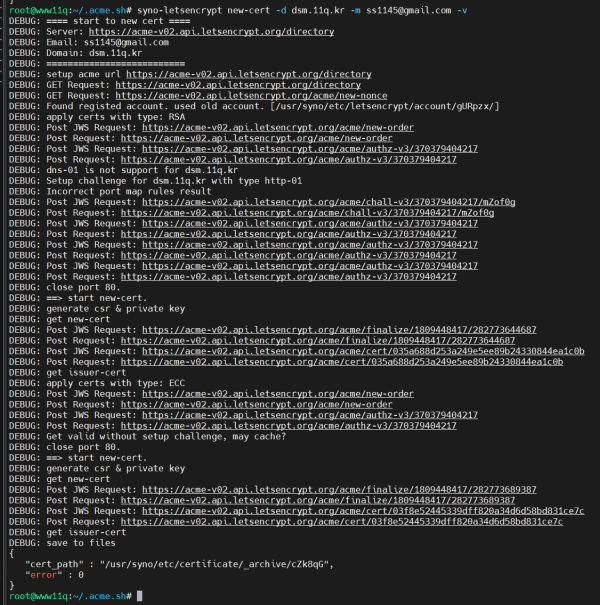

syno-letsencrypt new-cert -d 11q.kr -m ss1145@gmail.com -v

애러 상태

정상 ha.11q.kr

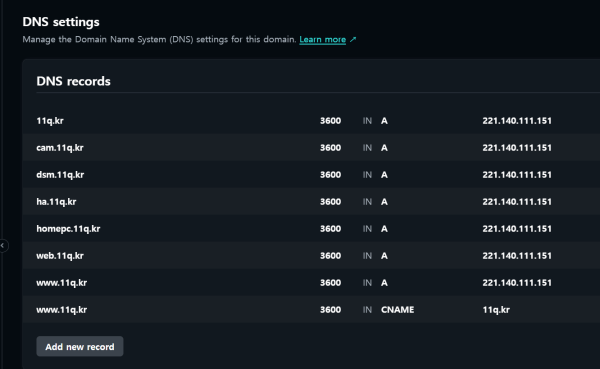

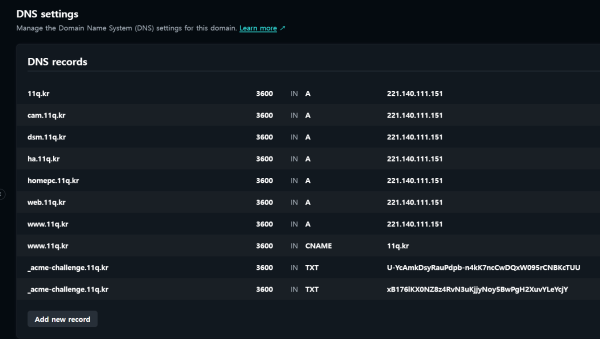

도메인 설정 상태

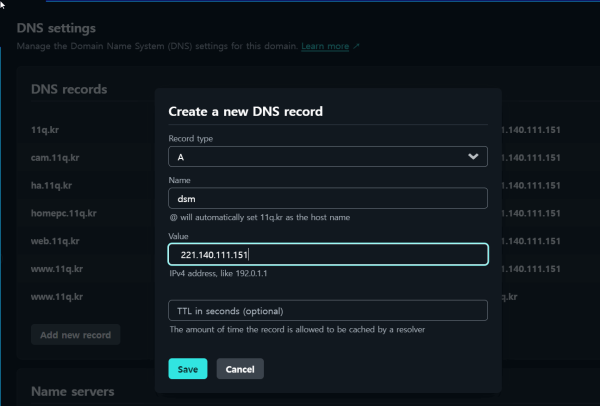

서브 도메인 등록

서브도메인 확인

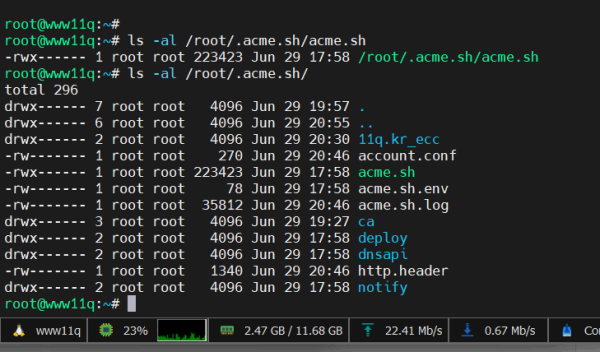

acme.sh 설치는

wget -O - https://get.acme.sh | sh/root/.acme.sh/acme.sh

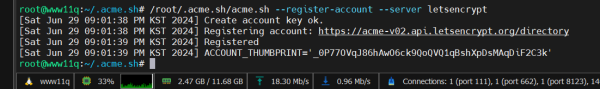

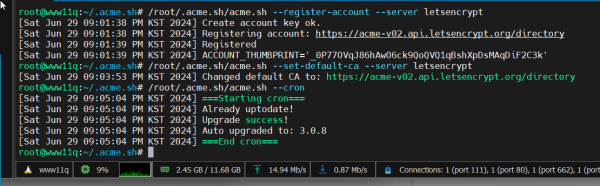

root@www11q:~/.acme.sh# /root/.acme.sh/acme.sh --register-account --server letsencrypt

[Sat Jun 29 09:01:38 PM KST 2024] Create account key ok.

[Sat Jun 29 09:01:38 PM KST 2024] Registering account: https://acme-v02.api.letsencrypt.org/directory

[Sat Jun 29 09:01:39 PM KST 2024] Registered

[Sat Jun 29 09:01:39 PM KST 2024] ACCOUNT_THUMBPRINT='_0P77OVqJ86hAwO6ck9QoQVQ1qBshXpDsMAqDiF2C3k'

root@www11q:~/.acme.sh#

https://www.youtube.com/watch?v=GBX-hLV34XY

이어 2편

https://www.youtube.com/watch?v=dgXsaLhDLdQ

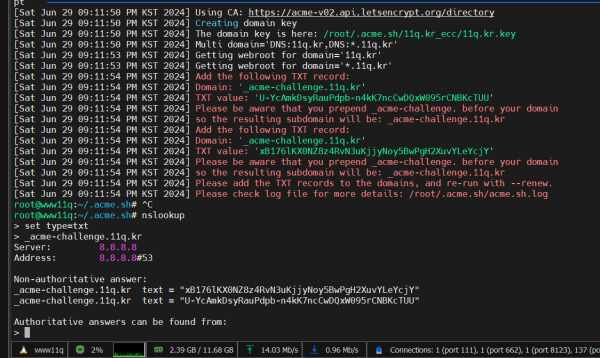

4.인증서 txt 발급 하여 도메인 txt 등록 작업

/root/.acme.sh/acme.sh --issue --dns --force -d yourdomain.com -d *.yourdomain.com --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

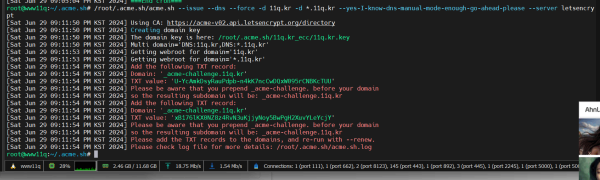

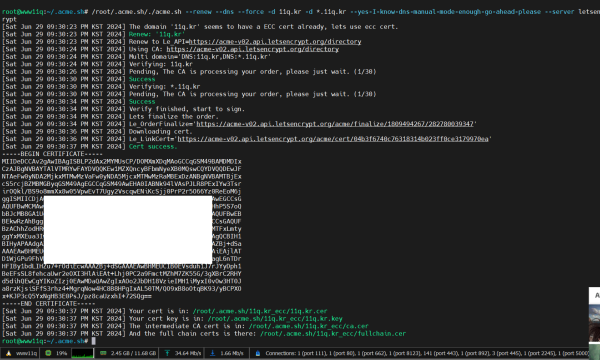

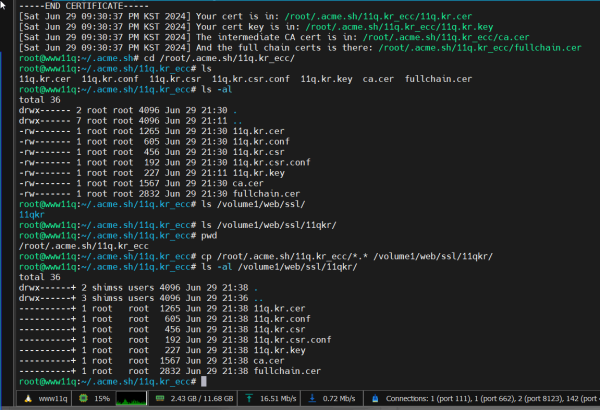

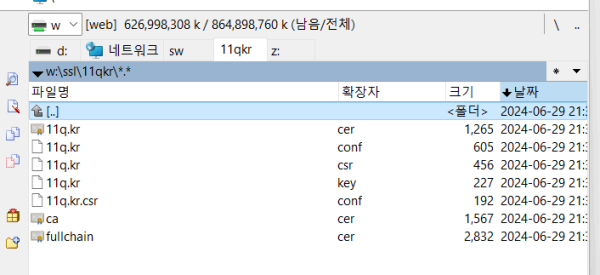

/root/.acme.sh/acme.sh --issue --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

[Sat Jun 29 09:05:04 PM KST 2024] ===End cron===

root@www11q:~/.acme.sh# /root/.acme.sh/acme.sh --issue --dns --force -d 11q.kr -d *.11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

[Sat Jun 29 09:11:50 PM KST 2024] Using CA: https://acme-v02.api.letsencrypt.org/directory

[Sat Jun 29 09:11:50 PM KST 2024] Creating domain key

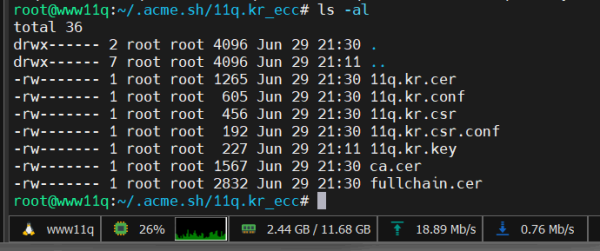

[Sat Jun 29 09:11:50 PM KST 2024] The domain key is here: /root/.acme.sh/11q.kr_ecc/11q.kr.key

[Sat Jun 29 09:11:50 PM KST 2024] Multi domain='DNS:11q.kr,DNS:*.11q.kr'

[Sat Jun 29 09:11:53 PM KST 2024] Getting webroot for domain='11q.kr'

[Sat Jun 29 09:11:53 PM KST 2024] Getting webroot for domain='*.11q.kr'

[Sat Jun 29 09:11:54 PM KST 2024] Add the following TXT record:

[Sat Jun 29 09:11:54 PM KST 2024] Domain: '_acme-challenge.11q.kr'

[Sat Jun 29 09:11:54 PM KST 2024] TXT value: 'U-YcAmkDsyRauPdpb-n4kK7ncCwDQxW095rCNBKcTUU'

[Sat Jun 29 09:11:54 PM KST 2024] Please be aware that you prepend _acme-challenge. before your domain

[Sat Jun 29 09:11:54 PM KST 2024] so the resulting subdomain will be: _acme-challenge.11q.kr

[Sat Jun 29 09:11:54 PM KST 2024] Add the following TXT record:

[Sat Jun 29 09:11:54 PM KST 2024] Domain: '_acme-challenge.11q.kr'

[Sat Jun 29 09:11:54 PM KST 2024] TXT value: 'xB176lKX0NZ8z4RvN3uKjjyNoy5BwPgH2XuvYLeYcjY'

[Sat Jun 29 09:11:54 PM KST 2024] Please be aware that you prepend _acme-challenge. before your domain

[Sat Jun 29 09:11:54 PM KST 2024] so the resulting subdomain will be: _acme-challenge.11q.kr

[Sat Jun 29 09:11:54 PM KST 2024] Please add the TXT records to the domains, and re-run with --renew.

[Sat Jun 29 09:11:54 PM KST 2024] Please check log file for more details: /root/.acme.sh/acme.sh.log

root@www11q:~/.acme.sh# ^C

root@www11q:~/.acme.sh#

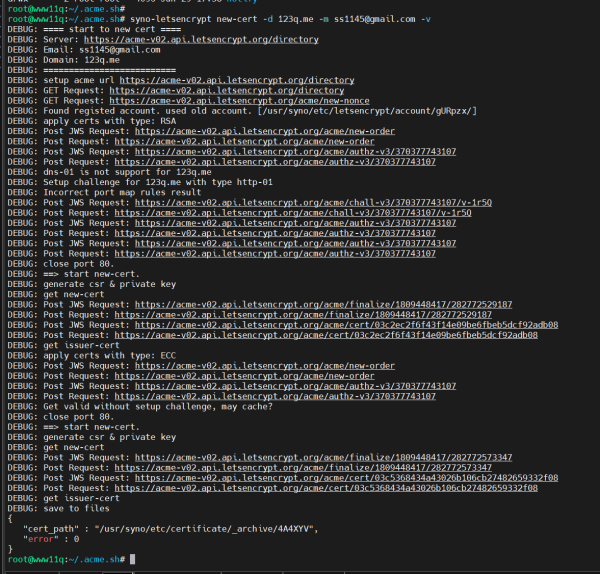

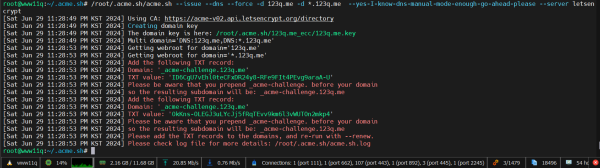

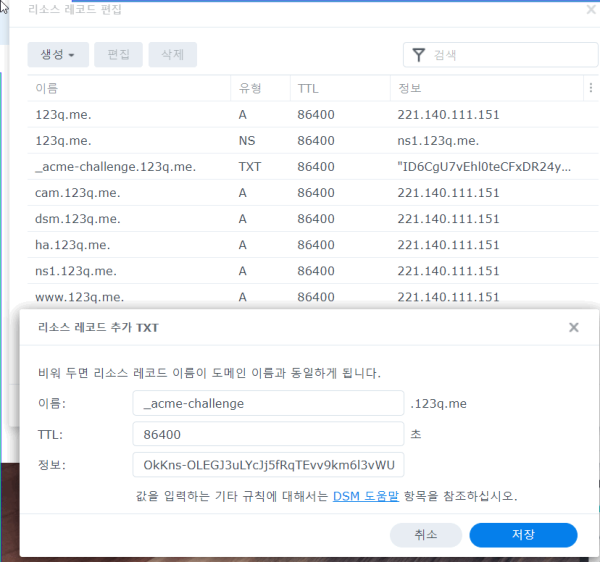

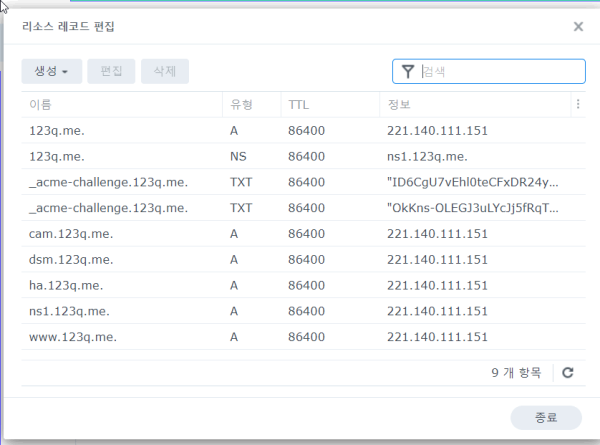

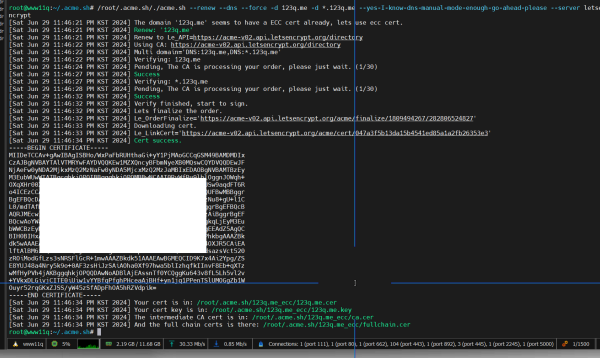

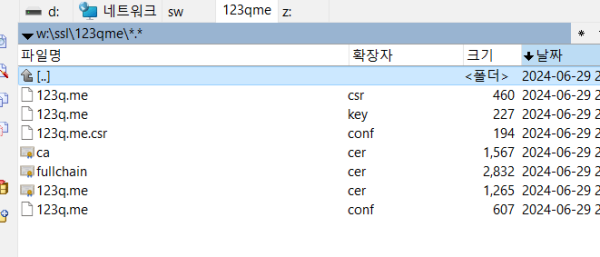

추가 도메인 작업 추가 123q.me

/root/.acme.sh/acme.sh --issue --dns --force -d 123q.me -d *.123q.me --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt

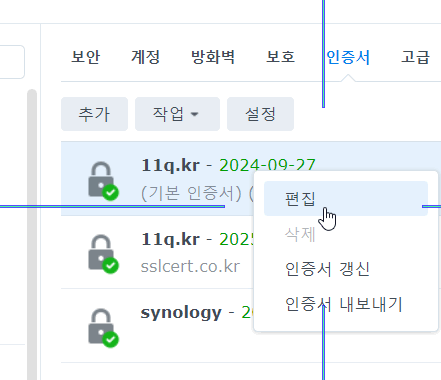

★★★2 lets encrypt 인증서 acme.sh 시놀로지 자동 업데이트 만들기 ★★★

뷰PDF 1,2

office view

관련자료

-

링크

댓글목록

11qkr님의 댓글

11qkr님의 댓글

11qkr님의 댓글

-

일간 조회수

-

주간 조회수

-

-

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5080

1 )

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5080

1 )

-

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 … _조회수_댓글수(

3756

)

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 … _조회수_댓글수(

3756

)

-

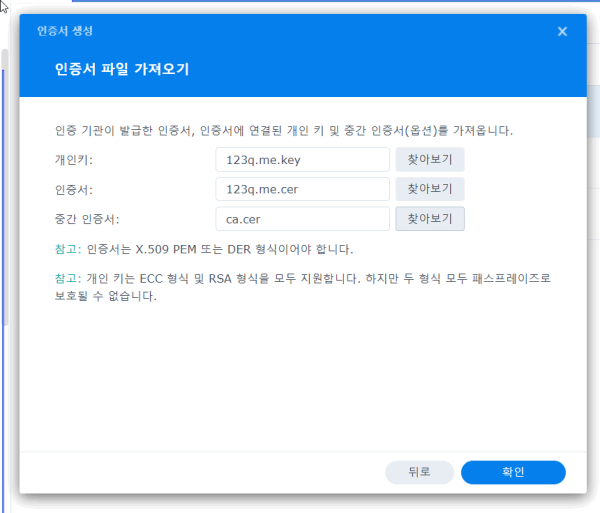

●squarespace 의 도메인 ssl 인증서 시놀로지 NAS에 SSL 인증서 적용 _조회수_댓글수(

919

)

●squarespace 의 도메인 ssl 인증서 시놀로지 NAS에 SSL 인증서 적용 _조회수_댓글수(

919

)

-

★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★… _조회수_댓글수(

600

3 )

★★★ lets encrypt 인증서 재설치 acme.sh 시놀로지 멀티 인증서 만들기 ★… _조회수_댓글수(

600

3 )

-

● ha작업) 멀티 도메인 적용 https://ha.ddns 를 시놀로지에 기본 인증서 적… _조회수_댓글수(

125

)

● ha작업) 멀티 도메인 적용 https://ha.ddns 를 시놀로지에 기본 인증서 적… _조회수_댓글수(

125

)

-

-

-

월간 조회수

-

-

● 영상분석)시놀로지NAS에 네임서버 한방에 쉽게 셋팅하는 영상입니다 _조회수_댓글수(

19797

)

● 영상분석)시놀로지NAS에 네임서버 한방에 쉽게 셋팅하는 영상입니다 _조회수_댓글수(

19797

)

-

● 영상분석)도메인이란? 웹사이트에 나만의 도메인 등록하는 방법 (ft. HTTPS 평생 무료) _조회수_댓글수(

15397

2 )

● 영상분석)도메인이란? 웹사이트에 나만의 도메인 등록하는 방법 (ft. HTTPS 평생 무료) _조회수_댓글수(

15397

2 )

-

● 시놀로지 dsm 7.2에서 nano 에디터 및 mc 파일관리자 설치 방법 _조회수_댓글수(

9411

)

● 시놀로지 dsm 7.2에서 nano 에디터 및 mc 파일관리자 설치 방법 _조회수_댓글수(

9411

)

-

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5080

1 )

★ squarespace.com 도메인 구입 dns 및 DNS Settings 연결 성공 _조회수_댓글수(

5080

1 )

-

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 도메인 이… _조회수_댓글수(

3756

)

● 시놀로지 web station 의 웹 서비스 포털 설정에서 호스트 이름을 입력 생성시 도메인 이… _조회수_댓글수(

3756

)

-

-

♥간단_메모글♥

-

등록일 04.15가입 인사드립니다.댓글 2

-

등록일 04.09가입인사.댓글 2

-

등록일 03.03안녕하세여댓글 1

-

등록일 02.13

최근글

-

등록일 06.30

새댓글

-

등록자 현사선생 등록일 07.01

-

등록자 11qkr 등록일 07.01

-

등록자 11qkr 등록일 07.01

-

등록자 11qkr 등록일 07.01

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드