● 네임서버 https://dash.cloudflare.com/ 로 변경하는 이유(무료조건)

♨ 카랜더 일정 :

2025년05월05일

링크

첨부

컨텐츠 정보

- 588 조회

본문

● 네임서버 https://dash.cloudflare.com/ 로 변경하는 이유(무료조건)

1) https:// 의 무료 인증서 자동 업데이트 acme.sh 주기별 자동 업데이트 가능

2) 하위 도메인 관리 쉽게 관리 가능

인증서 자동화 정보

시놀로지 나스 의 도메인 네임서버 Cloudflare 로변경 acme.sh 인증서 자동 업데이트까지 진행 하기

https://cafe.naver.com/homestation/314

Cloudflare API Token 생성 및 acme.sh 사용 (추천방법)

https://cafe.naver.com/homestation/315

SSL 인증서 acme.sh 오늘강제 갱신 force 실행 30일 간격 자동갱신 변경

https://cafe.naver.com/homestation/316

검증)

적용2-1)사용중인 구글도메인 네임서버를 cloudflare.com 업체로 변경 작업 전체 진행 방법

https://cafe.naver.com/homestation/317

적용2-2)acme.sh 인증서 api token 적용 cloudflare.com 네임서버 변경 진행 및 자동업데이트 적용방법

https://cafe.naver.com/homestation/318

로그인

회원가입 무료 사용

- 기본 설정 후 > API Tokens 를 확인 복사 저장 하세요

============= 정보=============

도메인의 NS(Name Server) 레코드는 도메인을 관리하는 DNS 서버의 위치를 지정하는 레코드입니다.

간단히 말해, 해당 도메인에 대한 질의(예: 웹사이트 접속 요청)를 어떤 DNS 서버가 처리할지를 지정하는 역할을 합니다.

???? NS(Name Server) 레코드란?

NS 레코드는 특정 도메인을 관리할 권한을 가진 DNS 서버의 주소를 지정합니다.

도메인의 권한 있는 네임서버(Authoritative Name Server) 를 등록하는 것입니다.

예: 도메인 example.com의 NS 레코드가 다음과 같이 설정되었다면:

복사

편집

example.com. IN NS ns1.exampledns.com.

example.com. IN NS ns2.exampledns.com.

이는 example.com에 대한 모든 질의는 ns1.exampledns.com 또는 ns2.exampledns.com으로 가라는 의미입니다.

???? 작동 원리 요약

사용자가 브라우저에 example.com 입력

로컬 DNS 서버는 루트 DNS → TLD(.com) DNS → NS 레코드가 지정된 권한 DNS 순서로 질의 전달

최종적으로 NS 레코드에 따라 권한 DNS 서버가 IP 주소(A 레코드 등)를 응답함

???? 중요한 점

하나의 도메인은 여러 개의 NS 레코드를 가질 수 있음 → 장애 대비 및 부하 분산

NS 레코드는 최상위 도메인(TLD) 네임서버에도 등록되어야 함 → 도메인 등록기관이 처리

도메인 이름 등록시 사용하는 DNS 호스팅 서비스에서 NS 레코드를 제공

???? 실생활 예시

만약 example.co.kr 도메인의 NS 레코드가 아래와 같다면:

복사

편집

example.co.kr. IN NS ns1.cafe24.com.

example.co.kr. IN NS ns2.cafe24.com.

이 도메인의 모든 DNS 질의는 cafe24.com에서 운영하는 네임서버가 처리하게 됩니다.

필요하시다면 NS 레코드 구성 예제나 dig/nslookup 명령어 실습도 알려드릴 수 있습니다. 원하시나요?

나의 말:

네임서버 업체를 왜 변경 사용 하나요

ChatGPT의 말:

도메인의 네임서버(Name Server) 업체를 변경해서 사용하는 이유는 여러 가지가 있으며, 주로 성능, 기능, 안정성, 관리 편의성 등을 고려해 결정됩니다.

주요 이유를 정리하면 다음과 같습니다:

✅ 1. 더 나은 성능과 속도

일부 네임서버 업체는 글로벌 CDN처럼 분산된 인프라를 제공하여 더 빠른 응답을 보장합니다.

예: Cloudflare, AWS Route 53 등은 빠르고 안정적인 DNS 응답을 제공합니다.

✅ 2. 가용성과 안정성 확보

기존 네임서버가 불안정하거나 다운되는 경우, 신뢰할 수 있는 DNS 제공 업체로 이전하여 가용성을 높일 수 있습니다.

예: 무료 DNS는 DDoS 공격에 취약할 수 있으며, 유료/전문 DNS 업체는 이런 점에서 더 안정적입니다.

✅ 3. 고급 DNS 기능 지원

일부 업체는 다음과 같은 고급 기능을 제공합니다:

DNS Failover (장애 시 자동 전환)

Geo DNS (지역에 따라 다른 IP 반환)

트래픽 라우팅, 로드 밸런싱

API를 통한 자동화 설정

DNSSEC, TTL 설정 등 보안/세부제어

✅ 4. 웹호스팅/메일호스팅 업체 변경

웹사이트나 이메일 서비스를 다른 회사로 옮기면, 그 회사에서 제공하는 네임서버를 사용하도록 요구하는 경우가 많습니다.

예: 카페24에서 AWS로 웹호스팅을 변경하면 AWS Route 53 네임서버로 변경

✅ 5. 도메인과 DNS 관리 분리

도메인 등록기관과 DNS 제공 업체를 분리해서 관리하면 더 유연하게 운영할 수 있습니다.

예: 도메인은 가비아에 등록하되, DNS는 Cloudflare에서 관리

✅ 6. 무료 보안 기능 (예: Cloudflare)

Cloudflare 같은 업체는 DNS를 통해 무료 SSL, 방화벽, 캐시, 보안 기능 제공 → 비용 절감과 보안 강화

예시

example.com 도메인이 가비아에서 등록되었지만, DNS는 Cloudflare로 변경되면:

DNS 속도 향상

무료 SSL 적용

보안 방어 기능 추가

트래픽 분석 및 규칙 설정 가능

필요하시면 실제 네임서버 변경 절차(예: 가비아, 후이즈, 도메인코리아 등에서 변경하는 방법)도 도와드릴 수 있습니다.

어떤 등록기관을 사용 중이신가요?

나의 말:

ssl 을 무료로 개인도메인을 지원 하는 네임서버 업체는 어디 인가요 ?

ChatGPT의 말:

SSL(HTTPS)을 무료로 개인 도메인에 지원하는 대표적인 네임서버 업체 또는 DNS 서비스 제공자는 다음과 같습니다.

이들은 DNS를 설정해주는 동시에 무료 SSL 발급 및 자동 갱신 기능도 제공합니다.

✅ 1. Cloudflare (가장 널리 사용됨)

무료 SSL: 예 (Universal SSL)

개인 도메인 가능: 예 (다른 등록기관에서 구입한 도메인도 가능)

특징:

Universal SSL은 자동으로 적용됨

DNSSEC, CDN, 방화벽, 속도 최적화도 무료

자동 SSL 갱신

설정 방법:

Cloudflare에 회원 가입

도메인 추가

네임서버를 Cloudflare가 제공하는 NS로 변경

Universal SSL 자동 활성화

???? https://www.cloudflare.com/

✅ 2. Freenom + Cloudflare 조합 (무료 도메인 + 무료 SSL)

무료 도메인: Freenom에서 .tk, .ml, .ga, .cf, .gq 등

SSL 제공: Cloudflare에서

주의: Freenom은 서비스 안정성이 낮고 상업적 용도로는 비추천

✅ 3. AWS Route 53 + Let’s Encrypt (고급 사용자용)

Route 53 자체는 SSL 제공하지 않음, 하지만…

웹 서버 (예: EC2, S3, CloudFront)에서 Let’s Encrypt 또는 ACM(AWS Certificate Manager) 통해 무료 SSL 사용 가능

개발자나 인프라 운영자에게 추천

✅ 4. Netlify (정적 웹사이트용)

도메인 연결 시 무료 SSL 제공

도메인을 외부에서 구입하고 DNS만 Netlify로 위임 가능

GitHub 연결만으로 자동 배포 + HTTPS 적용

정적 웹사이트/포트폴리오에 적합

???? https://www.netlify.com/

✅ 5. Vercel / GitHub Pages / Render 등

외부 도메인 연결 가능

자체적으로 무료 SSL 제공 (Let’s Encrypt 기반)

네임서버는 Cloudflare를 같이 쓰는 경우 많음

???? 결론 – 가장 간편한 조합 추천:

목적 추천 조합

무료로 간편한 SSL + 빠른 DNS Cloudflare 단독 사용

무료 도메인까지 Freenom + Cloudflare

정적 웹사이트 + 무료 SSL Netlify or Vercel + Cloudflare

원하시는 경우 Cloudflare를 사용한 개인 도메인 무료 SSL 설정 가이드도 단계별로 안내해드릴 수 있습니다. 도메인을 어디서 구입하셨나요?

나의 말:

Let's Encrypt 인서 발급에 Cloudflare 의 네임서버로 변경 하는 방법

ChatGPT의 말:

Let's Encrypt SSL 인증서를 발급받기 위해 Cloudflare 네임서버로 변경하는 절차는 다음과 같습니다.

이 방식은 도메인의 DNS를 Cloudflare가 관리하고, Let's Encrypt가 DNS 인증(DNS-01) 방식으로 도메인을 검증할 수 있게 해줍니다.

✅ 1단계: 도메인을 Cloudflare에 추가

Cloudflare 웹사이트에 가입하고 로그인

상단 메뉴에서 "사이트 추가(Add a site)" 클릭

사용 중인 도메인 이름 입력 (예: example.com)

무료 플랜(Free Plan) 선택

Cloudflare가 자동으로 도메인의 DNS 레코드를 스캔 → 결과 확인 후 계속 진행

✅ 2단계: 도메인 등록기관(NS)에서 Cloudflare 네임서버로 변경

Cloudflare가 지정한 **2개의 네임서버(NS 레코드)**를 도메인 등록기관(가비아, 후이즈, 닷네임 등) DNS 설정에 입력합니다.

예:

복사

편집

ns1.cloudflare.com

ns2.cloudflare.com

도메인 등록기관별 안내:

가비아: https://www.gabia.com → 도메인 > 네임서버 관리

후이즈: https://www.whois.co.kr

닷네임코리아: https://www.dotname.co.kr

⏳ 변경 후 적용되기까지 최대 24~48시간 소요될 수 있음

✅ 3단계: Let's Encrypt에서 DNS 인증 방식(DNS-01)으로 SSL 발급

Let's Encrypt로 SSL 인증서를 발급받을 때 DNS 인증을 사용하는 경우:

certbot 또는 acme.sh 등의 클라이언트에서 다음과 같은 명령 사용:

bash

복사

편집

acme.sh --issue --dns dns_cf -d example.com -d www.example.com

dns_cf는 Cloudflare API를 이용해 자동으로 _acme-challenge 레코드를 생성해줍니다.

???? 사전 준비 (Cloudflare API Key 등록 필요)

bash

복사

편집

export CF_Email="your-email@example.com"

export CF_Key="your-cloudflare-global-api-key"

또는 Cloudflare API Token 방식도 가능

✅ 4단계: SSL 인증서 적용

발급된 인증서를 웹서버(예: Nginx, Apache)에 적용

예를 들어 acme.sh의 경우:

bash

복사

편집

acme.sh --install-cert -d example.com \

--key-file /etc/ssl/private/example.key \

--fullchain-file /etc/ssl/certs/example.crt \

--reloadcmd "systemctl reload nginx"

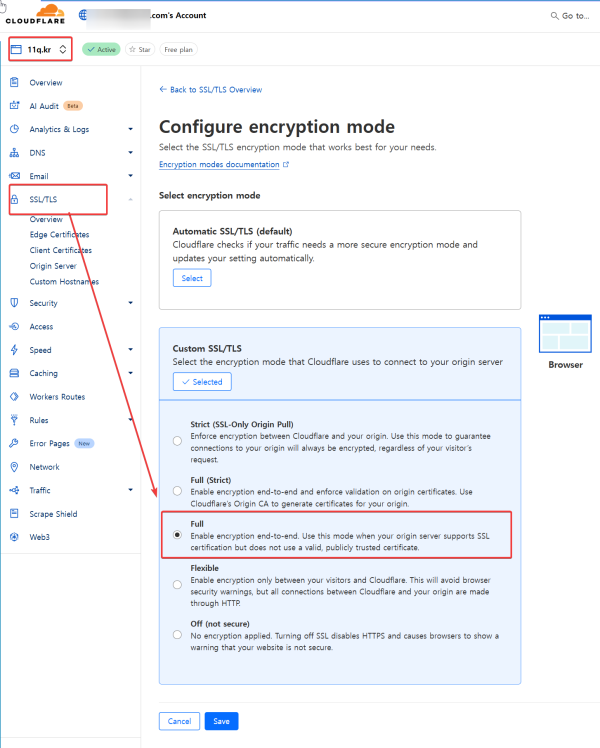

???? 추가 팁: Cloudflare Universal SSL vs Let's Encrypt

항목 Cloudflare SSL Let's Encrypt SSL

설치 위치 Cloudflare ↔ 사용자 브라우저 웹 서버(예: Nginx)에 직접

적용 방식 프록시 방식 (CDN 포함) 순수 HTTPS 보안

인증서 파일 필요 ❌ (Cloudflare가 관리) ✅ (웹 서버에 설치)

와일드카드 지원 ❌(Free 플랜 불가) ✅ (DNS 인증 방식 시 가능)

Cloudflare만 사용해도 HTTPS를 쉽게 적용할 수 있지만,

직접 웹 서버에 설치가 필요한 경우 Let's Encrypt를 쓰며 Cloudflare NS를 활용하는 것이 매우 유용합니다.

필요하시면 acme.sh 또는 certbot 명령어를 사용하는 예제를 좀 더 자세히 알려드릴까요?

나의 말:

자동 txt 업데이트 되는 방법

ChatGPT의 말:

Let's Encrypt에서 DNS 인증(DNS-01) 방식으로 자동으로 TXT 레코드를 업데이트하려면,

인증서 발급 도구가 Cloudflare API를 통해 DNS 레코드를 자동으로 등록하도록 설정해야 합니다.

이걸 가능하게 해주는 대표 도구는 acme.sh 또는 certbot입니다.

✅ 방법 1: acme.sh + Cloudflare API 사용

???? 1단계: Cloudflare API 인증 정보 준비

Cloudflare에서 다음 중 하나를 준비합니다:

➤ (1) Global API Key 방식 (간단)

Cloudflare 대시보드 > 우측 상단 'My Profile'

API Tokens 탭 → Global API Key 확인

이메일 주소와 함께 사용

bash

복사

편집

export CF_Email="your-email@example.com"

export CF_Key="your-global-api-key"

➤ (2) API Token 방식 (권장, 보안 강화)

API Tokens > Create Token

템플릿에서 Edit zone DNS 선택

특정 Zone(도메인)만 선택하거나 All Zones 설정

발급된 토큰 사용:

bash

복사

편집

export CF_Token="your-api-token"

???? 2단계: acme.sh 설치 및 초기 설정

bash

복사

편집

curl https://get.acme.sh | sh

source ~/.bashrc

???? 3단계: Cloudflare를 통한 인증서 발급 (자동 TXT 생성 포함)

bash

복사

편집

acme.sh --issue --dns dns_cf -d example.com -d www.example.com

위 명령 실행 시 _acme-challenge.example.com 에 TXT 레코드가 자동 생성 및 삭제됨

Cloudflare API로 처리되므로 수동 작업 없음

???? 4단계: 자동 설치 + 갱신 설정

bash

복사

편집

acme.sh --install-cert -d example.com \

--key-file /etc/ssl/private/example.key \

--fullchain-file /etc/ssl/certs/example.crt \

--reloadcmd "systemctl reload nginx"

Let’s Encrypt 인증서는 기본적으로 90일 유효하며, acme.sh는 자동으로 60일마다 갱신 시도합니다.

TXT 레코드도 자동으로 다시 업데이트됩니다.

✅ 방법 2: certbot + cloudflare plugin (추천은 acme.sh)

certbot도 Cloudflare용 플러그인을 사용하면 자동으로 TXT 레코드를 갱신할 수 있습니다.

bash

복사

편집

sudo apt install python3-certbot-dns-cloudflare

Cloudflare API 키가 담긴 ini 파일 생성:

ini

복사

편집

dns_cloudflare_email = your-email@example.com

dns_cloudflare_api_key = your-global-api-key

이후 실행:

bash

복사

편집

certbot certonly \

--dns-cloudflare \

--dns-cloudflare-credentials ~/.secrets/cloudflare.ini \

-d example.com -d www.example.com

✅ 결론

목적 도구 자동 TXT 지원

가장 간단하고 유연함 ✅ acme.sh O

certbot 사용 중이면 ✅ certbot + plugin O

필요하시면 acme.sh 전체 설정 스크립트 예제도 제공해 드릴 수 있어요.

어떤 운영체제나 서버 환경에서 사용하실 계획인가요? (예: Ubuntu + Nginx 등)

나의 말:

cafe24 도메인업체 에서 cloudflare 업체로 네임서버 변경 후 acme.sh 을 이용 api token 만들어 자동 인증서 업데이트까지 전체 적으로 설명 하세요

ChatGPT의 말:

좋습니다! 아래는 Cafe24에서 구입한 도메인을 Cloudflare로 네임서버 이전하고,

이후 acme.sh를 통해 Cloudflare API Token을 사용하여 Let’s Encrypt 인증서를 자동으로 발급 및 갱신하는 전체 과정을 단계별로 정리한 것입니다.

✅ 개요 요약

도메인 등록처: Cafe24

DNS 관리: Cloudflare로 변경

SSL 발급 및 자동 갱신 도구: acme.sh

인증 방식: DNS-01 (Cloudflare API로 TXT 자동 등록)

적용 대상: 웹 서버(Nginx 등)

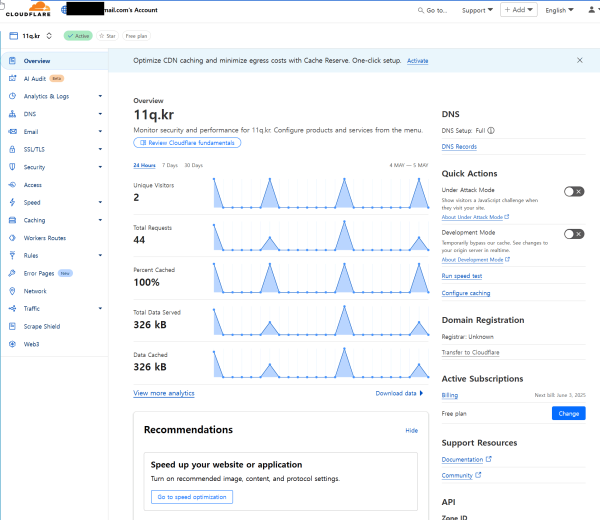

???? 1단계: Cloudflare에서 도메인 추가

https://dash.cloudflare.com 로그인 또는 가입

사이트 추가 (Add site) 클릭

Cafe24에서 구매한 도메인 입력 (예: mydomain.com)

요금제: Free Plan 선택

Cloudflare가 기존 DNS 레코드를 자동으로 가져옴 → 확인 후 계속 진행

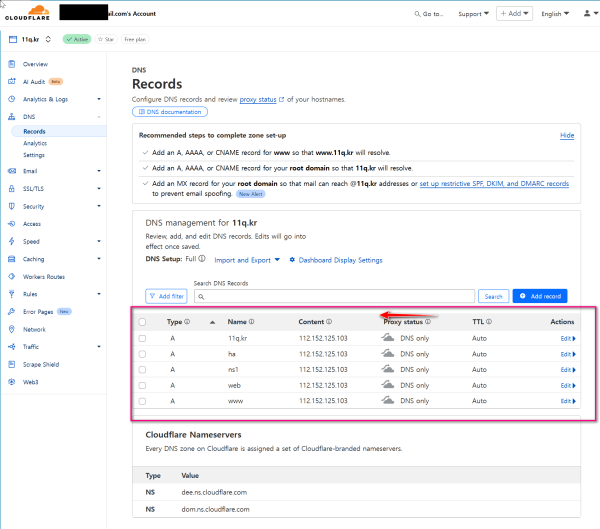

???? 2단계: Cafe24에서 네임서버를 Cloudflare로 변경

Cafe24 도메인 관리 접속

도메인 관리 > [네임서버 변경] 메뉴 진입

Cloudflare가 제공한 네임서버 2개를 복사하여 입력

예시:

복사

편집

ns1.cloudflare.com

ns2.cloudflare.com

변경 저장

???? 변경 후 최대 24시간 이내에 적용됨 (보통 수 시간 내 완료)

???? 3단계: Cloudflare API Token 생성 (acme.sh용)

https://dash.cloudflare.com/profile/api-tokens 접속

"Create Token" 클릭

아래와 같이 구성:

템플릿: Edit zone DNS 선택

Zone Resources: Include > Specific Zone > mydomain.com

토큰 발급 후 복사

???? 4단계: acme.sh 설치 및 환경 변수 등록

???? (1) 설치

bash

복사

편집

curl https://get.acme.sh | sh

source ~/.bashrc

또는

bash

복사

편집

git clone https://github.com/acmesh-official/acme.sh.git

cd acme.sh

./acme.sh --install

???? (2) Cloudflare API 토큰 등록

아래와 같이 환경 변수 설정:

bash

복사

편집

export CF_Token="클라우드플레어_API_토큰"

export CF_Zone_ID="클라우드플레어_존_ID" # 생략 가능

(Zone ID는 생략 가능하며 자동 감지되지만 직접 지정 시 더 빠름)

???? 5단계: 인증서 발급 (TXT 자동 등록)

bash

복사

편집

acme.sh --issue --dns dns_cf -d mydomain.com -d www.mydomain.com

실행 시:

_acme-challenge.mydomain.com TXT 레코드가 Cloudflare API로 자동 생성됨

DNS 인증 통과 시 인증서가 발급됨

???? 6단계: 인증서 설치 및 자동 적용

예: Nginx에 적용할 경우

bash

복사

편집

acme.sh --install-cert -d mydomain.com \

--key-file /etc/ssl/private/mydomain.key \

--fullchain-file /etc/ssl/certs/mydomain.crt \

--reloadcmd "systemctl reload nginx"

???? 7단계: 자동 갱신 확인

acme.sh는 기본적으로 60일마다 자동 갱신 시도함. 위 설정 완료 시 Cloudflare API로 TXT 레코드를 자동으로 다시 생성하며 갱신이 수행됩니다.

자동 갱신 로그 확인:

bash

복사

편집

cat ~/.acme.sh/acme.sh.log

✅ 정리

단계 설명

1단계 Cloudflare에 도메인 등록

2단계 Cafe24에서 네임서버를 Cloudflare로 변경

3단계 Cloudflare에서 API Token 발급

4단계 acme.sh 설치 및 환경 설정

5단계 --dns dns_cf로 인증서 발급 (TXT 자동 추가)

6단계 서버에 인증서 설치 및 적용

7단계 자동 갱신 설정 확인 (60일 주기)

필요하시면 Nginx 설정 파일에 SSL 적용하는 부분도 알려드릴 수 있습니다.

사용하시는 웹 서버는 어떤 종류인가요? (예: Nginx, Apache, 혹은 프록시 서버)

나의 말:

네임서버 변경 하는 이유 ? 간단히 정리요약 해주세요

도메인 업체 : cafe24

네임서버업체 : cloudflare

ChatGPT의 말:

다음은 Cafe24 도메인을 Cloudflare 네임서버로 변경하는 이유를 간단히 정리한 요약입니다:

✅ 네임서버 변경 이유 (Cafe24 → Cloudflare)

목적 설명

1. 무료 SSL 인증서 자동 갱신 Cloudflare API를 통해 Let's Encrypt 인증서의 자동 TXT 레코드 등록 및 갱신 가능

2. 전 세계 CDN 지원 Cloudflare의 글로벌 CDN을 활용하여 웹사이트 속도 향상

3. 보안 강화 DDoS 방어, 웹 방화벽, Bot 차단 등 다양한 보안 기능 제공

4. 빠른 DNS 응답 속도 Cloudflare의 고성능 DNS 서버 사용으로 도메인 응답 속도 개선

5. 다양한 고급 기능 캐시 설정, 페이지 규칙, 자동 HTTPS 리디렉션 등 부가 기능 제공

???? 요약하면:

Cloudflare로 네임서버를 변경하면 속도·보안·자동화(SSL 발급 등) 측면에서 큰 이점이 있습니다.

필요하시면 DNS 이전 시 주의사항이나 설정 예시도 도와드릴 수 있어요.

나의 말:

ns 네임서버 적용 조회 웹주소

ChatGPT의 말:

도메인의 NS(Name Server) 네임서버 적용 여부를 조회할 수 있는 웹사이트는 다음과 같습니다:

✅ 대표적인 NS 네임서버 조회 사이트

사이트명 웹주소 특징

???? whatsmydns.net https://www.whatsmydns.net 전 세계 DNS 전파 상태 실시간 확인 가능

???? MXToolbox https://mxtoolbox.com/SuperTool.aspx → "NS:" 입력 다양한 DNS 도구 제공, NS, A, MX 등 확인 가능

???? IntoDNS https://intodns.com 네임서버 설정 점검, DNS 설정 오류까지 분석

???? DNS Checker https://dnschecker.org/ns-lookup.php NS 레코드 확인 및 전 세계 전파 확인

???? DomainTools https://whois.domaintools.com WHOIS와 NS 정보 함께 확인 가능

???? WHOIS.kr (KISA) https://whois.kisa.or.kr .kr 도메인 공식 조회 사이트 (한국인터넷진흥원)

???? 예시 사용법 (whatsmydns.net)

https://www.whatsmydns.net 접속

검색창에 도메인 입력 (예: example.com)

우측 드롭다운에서 NS 선택

전 세계 DNS 서버에 적용된 NS 정보 확인

필요하시면 dig, nslookup 같은 CLI 도구를 이용한 조회 방법도 알려드릴 수 있습니다. 웹 기반이 편하신가요, 아니면 터미널도 사용하시나요?

2/2

나의 말:

현제까지 진행 내용 정리중입니다

다음단계로 네임서버 변경 완료

다음진행은 api token 을 생성 부터

방법 1: acme.sh + Cloudflare API 사용 방법을 세부적으로 설명 하세요

ChatGPT의 말:

좋습니다!

현재까지 진행 상황 요약 후,

다음 단계인 Cloudflare API Token 생성 및 acme.sh를 이용한 SSL 인증서 자동 발급/갱신 방법 (방법 1) 을 세부적으로 설명드리겠습니다.

✅ 지금까지 진행한 내용 요약

단계 내용

1단계 도메인 업체: Cafe24

2단계 Cloudflare에 도메인 추가 및 DNS 레코드 이전

3단계 Cafe24에서 네임서버를 Cloudflare NS로 변경 완료

???? 다음단계: Cloudflare API Token 생성 및 acme.sh 사용 (방법 1)

✅ 목적

Let's Encrypt SSL 인증서 발급 시 DNS 인증을 위해

Cloudflare API Token을 통해 _acme-challenge TXT 레코드를 자동 등록/삭제하게 설정

???? 1단계: Cloudflare API Token 생성

Cloudflare 계정 로그인:

???? https://dash.cloudflare.com/profile/api-tokens

Create Token (토큰 생성) 클릭

템플릿 선택:

→ Edit zone DNS 클릭

Token Permissions 설정

Permissions:

Zone > DNS > Edit

Zone Resources:

Include > Specific Zone > 선택한 도메인 (예: mydomain.com)

토큰 이름 입력 후 생성

예: acme.sh SSL token

생성 완료 후 API Token 복사

???? 이 토큰은 다시 확인 불가하므로 안전한 곳에 보관!

???? 2단계: acme.sh 설치 (설치 안 되어 있다면)

bash

복사

편집

curl https://get.acme.sh | sh

source ~/.bashrc # 또는 source ~/.zshrc

설치 확인:

bash

복사

편집

acme.sh --version

⚙️ 3단계: 환경 변수로 Cloudflare API Token 설정

bash

복사

편집

export CF_Token="여기에_클라우드플레어_토큰_붙여넣기"

또는 1회 설정하고 영구 저장하려면:

bash

복사

편집

echo 'export CF_Token="여기에_클라우드플레어_토큰_붙여넣기"' >> ~/.bashrc

source ~/.bashrc

Cloudflare Global API Key는 사용하지 마세요

→ 보안상 권장되지 않으며, API Token 방식이 더 안전함

???? 4단계: 인증서 발급 요청 (DNS 인증 방식)

예시:

bash

복사

편집

acme.sh --issue --dns dns_cf -d mydomain.com -d www.mydomain.com

Cloudflare API로 TXT 레코드를 자동 등록

인증 후 삭제됨

발급 완료 시 인증서 파일 경로 출력됨

???? 5단계: 인증서 설치 및 Nginx에 적용 (선택)

bash

복사

편집

acme.sh --install-cert -d mydomain.com \

--key-file /etc/ssl/private/mydomain.key \

--fullchain-file /etc/ssl/certs/mydomain.crt \

--reloadcmd "systemctl reload nginx"

--reloadcmd는 인증서 갱신 시 웹서버 자동 재시작에 필요함

???? 6단계: 자동 갱신 확인 및 테스트

acme.sh는 자동으로 60일 주기로 인증서 갱신 시도

갱신 로그:

bash

복사

편집

cat ~/.acme.sh/acme.sh.log

수동 테스트:

bash

복사

편집

acme.sh --renew -d mydomain.com --force

✅ 정리 요약

항목 내용

도구 acme.sh

인증 방식 DNS-01 (Cloudflare API 사용)

필요한 것 Cloudflare API Token

자동화 범위 TXT 자동 등록 → 인증서 발급 → 자동 갱신 가능

보안 Global Key 대신 Token 사용으로 안전성 ↑

필요하시면 다음 단계로:

Nginx SSL 설정 파일 예시

systemd 서비스 연동

인증서 발급 시 오류 대처법

등도 설명드릴 수 있습니다.

서버 운영체제는 Ubuntu, CentOS 중 어떤 것을 사용하고 계신가요?

나의 말:

root@www11q:~# ls ~/.bashrc

ls: cannot access '/root/.bashrc': No such file or directory

root@www11q:~#

없음

ChatGPT의 말:

좋습니다, 해당 메시지는 root 사용자의 홈 디렉토리에 .bashrc 파일이 존재하지 않는다는 의미입니다.

이는 문제되지 않으며, 직접 새로 생성하거나 .profile 또는 .bash_profile에 설정해도 됩니다.

✅ 해결 방법: .bashrc 파일이 없을 때 환경변수 설정

???? 방법 1: .bashrc 새로 생성

bash

복사

편집

echo 'export CF_Token="여기에_클라우드플레어_API_토큰_붙여넣기"' >> ~/.bashrc

source ~/.bashrc

또는 root 홈에 .bashrc 직접 생성:

bash

복사

편집

nano ~/.bashrc

내용 추가:

bash

복사

편집

export CF_Token="여기에_클라우드플레어_API_토큰_붙여넣기"

저장 후:

bash

복사

편집

source ~/.bashrc

???? 방법 2: 바로 현재 세션에만 적용 (일시적)

bash

복사

편집

export CF_Token="여기에_클라우드플레어_API_토큰_붙여넣기"

이 방법은 터미널 세션이 종료되면 사라집니다. 테스트에는 적합합니다.

???? 방법 3: .profile 또는 .bash_profile에 추가

.bashrc 대신 다음 파일들도 환경 변수 저장용으로 사용 가능:

bash

복사

편집

echo 'export CF_Token="여기에_클라우드플레어_API_토큰_붙여넣기"' >> ~/.profile

source ~/.profile

✅ 위 방법 중 1번 또는 3번을 추천드리며, 이후 acme.sh에서 바로 인증서를 발급하실 수 있습니다.

원하신다면 이후 단계 (acme.sh --issue ... 부터 --install-cert, 자동화 등)도 이어서 도와드릴 수 있어요.

운영체제가 Ubuntu인가요, 혹은 다른 배포판인가요?

나의 말:

시놀로지 NAS 인증서 추가 생성후 기본 인증서 폴더 찾기

ChatGPT의 말:

시놀로지 NAS에서 SSL 인증서를 수동으로 추가하거나 외부에서 발급받은 인증서(acme.sh 등)를 적용하려면, NAS 내부의 인증서 저장 경로를 정확히 알아야 합니다.

✅ Synology NAS 인증서 기본 저장 위치

bash

복사

편집

/volume1/@appstore/letsencrypt/

/usr/syno/etc/certificate/

/usr/local/etc/certificate/

그러나 시스템 인증서가 적용되는 경로는 보통 다음과 같습니다:

swift

복사

편집

/usr/syno/etc/certificate/_archive/

이 디렉토리 아래에는 각 인증서의 UUID 디렉토리가 존재하며, 그 안에 인증서 파일들이 저장됩니다:

파일명 내용

cert.pem 공개 인증서 (Certificate)

privkey.pem 개인 키 (Private Key)

chain.pem 체인 인증서 (중간 인증기관 포함)

fullchain.pem cert.pem + chain.pem 결합 (일부 서비스에서 사용)

???? 어떤 디렉토리가 기본 인증서인지 확인하는 방법

시놀로지 기본 인증서로 사용되는 UUID 확인:

bash

복사

편집

cat /usr/syno/etc/certificate/_archive/DEFAULT

이 값은 /usr/syno/etc/certificate/_archive/ 하위의 디렉토리 이름 중 하나와 일치합니다.

예시:

bash

복사

편집

cat /usr/syno/etc/certificate/_archive/DEFAULT

뷰PDF 1,2

office view

관련자료

-

링크

-

첨부

댓글목록

등록된 댓글이 없습니다.