● HA작업_시놀로지작업) HAOS 의 NPM으로 서브 인증서 생성 시놀로지 2개의 서브도메인 https:// 적용하기 (주의요함 제거 하기)

♨ 카랜더 일정 :

2023년04월23일

본문

● HA작업_시놀로지작업) HAOS 의 NPM으로 서브 인증서 생성 시놀로지 2개의 서브도메인 https:// 적용하기 (주의요함 제거 하기)

●HA작업)[HA]Nginx Proxy Manager(NPM)을 이용한 와일드카드 인증서 발급(DNS Challenge) / 설정

https://11q.kr/www/bbs/board.php?bo_table=co3&wr_id=777

https://cafe.naver.com/koreassistant/10310

인증서 발급 성공 했습니다

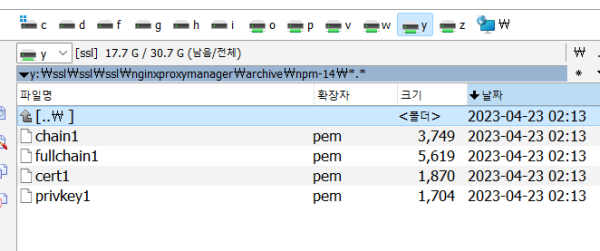

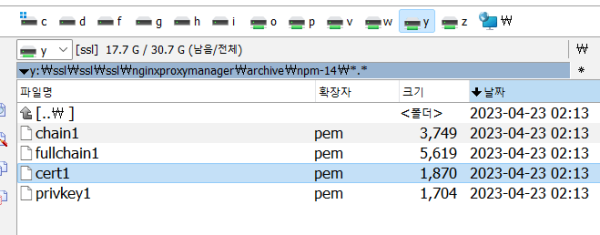

서브 인증서 파일이 다음과 같이 생성 됩니다

HAOS의 애드온 설치 구성 samba 네트워크 추가로 연결 pc로 복사합니다

개인키 > y:\ssl\ssl\ssl\nginxproxymanager\archive\npm-14\privkey1.pem

인증서> y:\ssl\ssl\ssl\nginxproxymanager\archive\npm-14\cert1.pem

중간인증서> y:\ssl\ssl\ssl\nginxproxymanager\archive\npm-14\chain1.pem

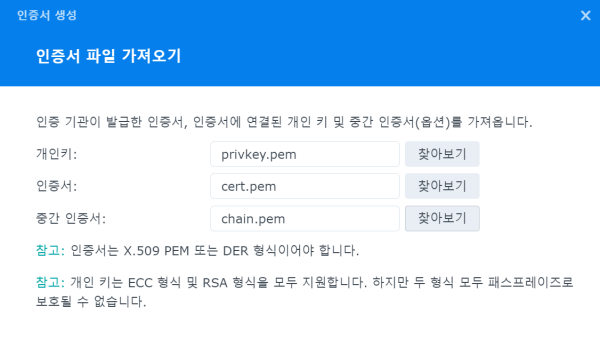

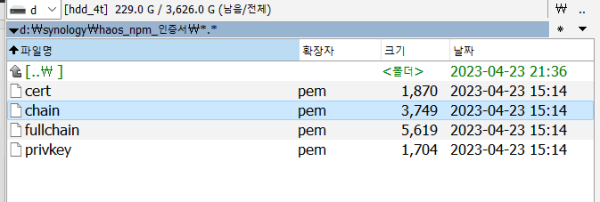

인증서 연결 > 수동으로 >가져오기 입니다.

인증서 파일 가겨오기

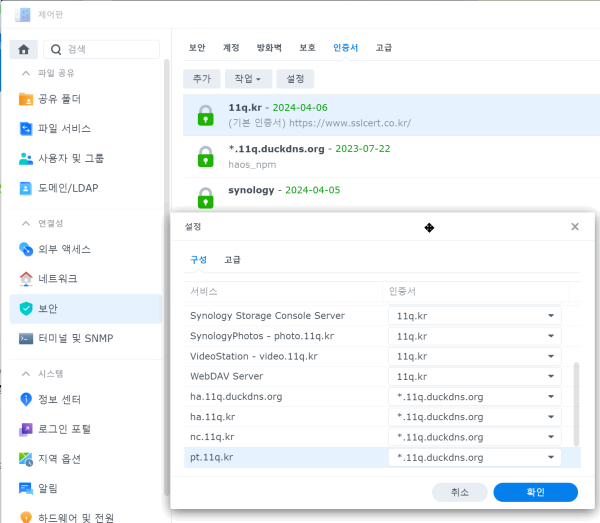

서브 도메인을 duckdns.org로

인증서 연결 합니다

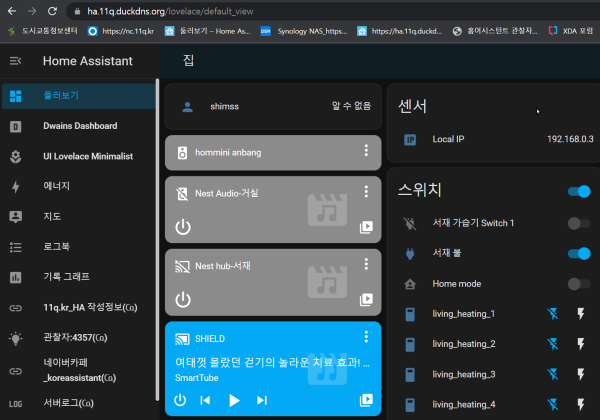

정상적으로 https://로 서브 도메인 인증서 되었습니다

https://ha.11q.duckdns.org/lovelace/default_view

다음은

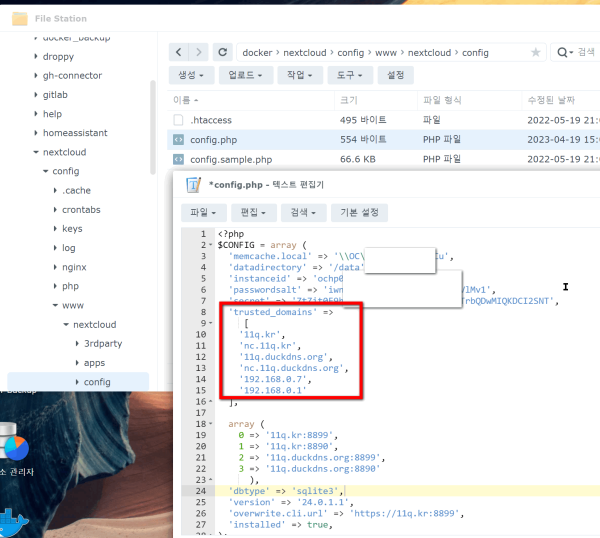

시놀로지 에서 설정 사용한 nextcloud

서브 도매인을 인증서 적용합니다

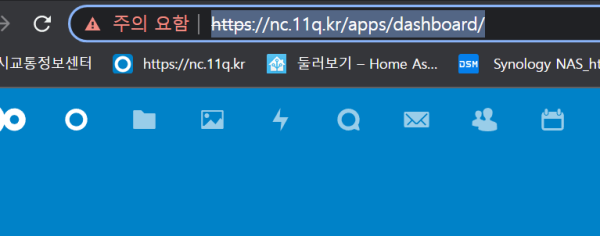

https://nc.11q.kr/apps/dashboard/

는 안되네요 >> duckdns.org로 연결 설정 필요

덩크디엔스로 변경

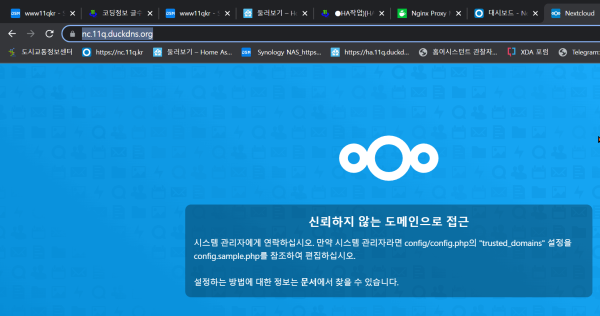

신뢰하지 않는 도메인으로 접근

시스템 관리자에게 연락하십시오. 만약 시스템 관리자라면 config/config.php의 "trusted_domains" 설정을 config.sample.php를 참조하여 편집하십시오.

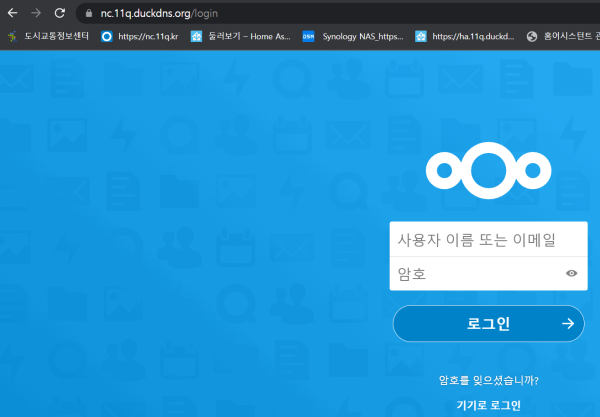

정상적으로 https로 연결 주의요함이 없어졌스비다

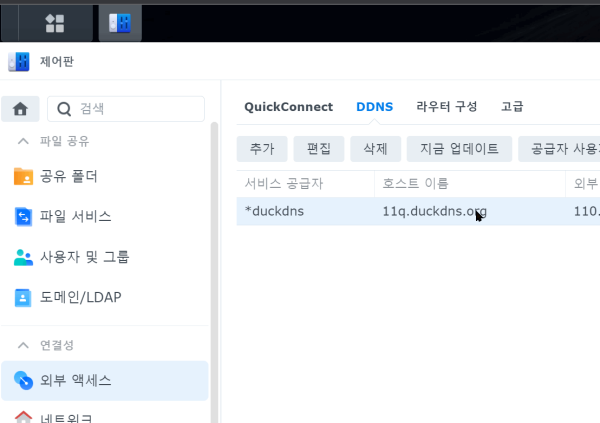

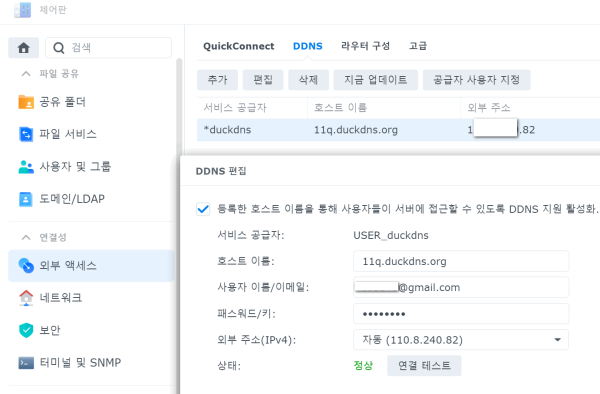

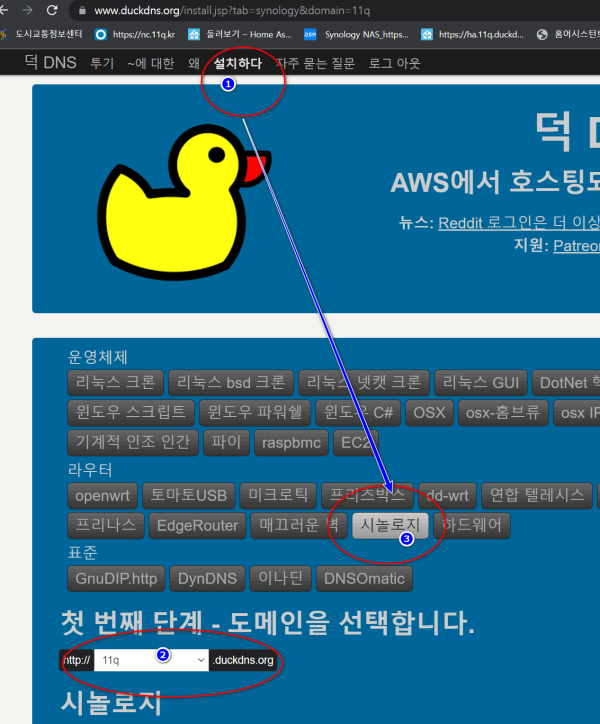

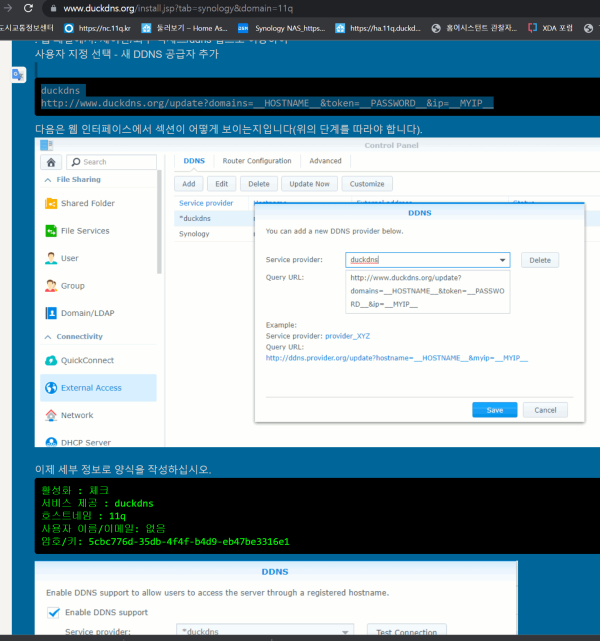

시놀로지 기본 duckdns.org 설정 하기

설정하는 방법에 대한 정보는 https://www.duckdns.org/ 문서에서 찾을 수 있습니다.

서브도메인 시놀로지 사용 조건은

1) duckdns 외부 액세스 > DDNS 추가하기

설정조건은

에서 참조 합니다

참조하여 설정 합니다

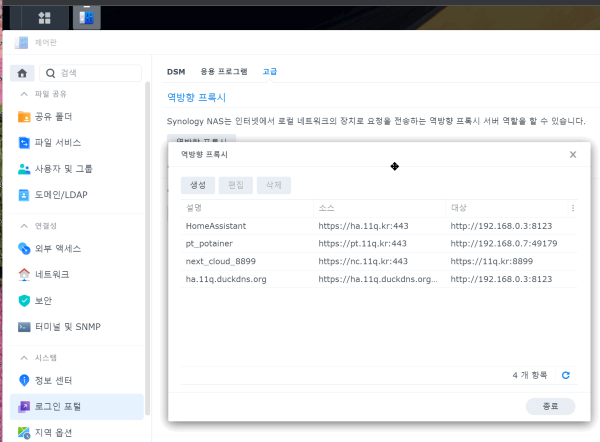

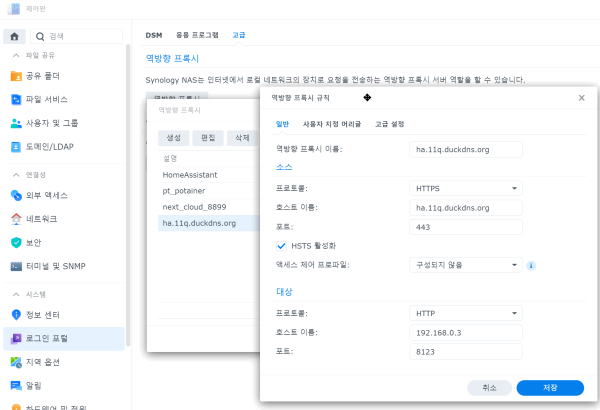

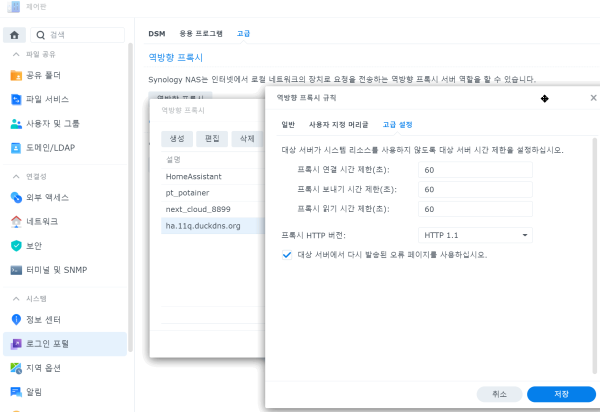

2) 역방향 프록시 사용조건

역방향 프록시 설정 조건

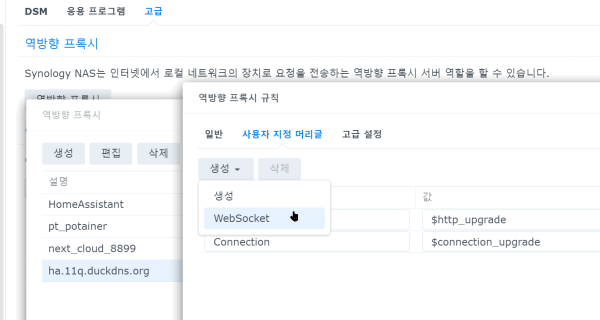

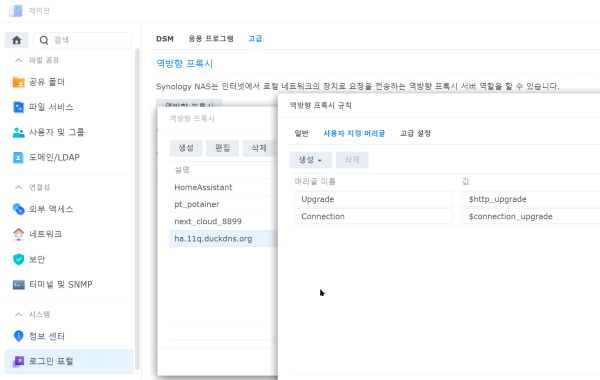

생성시 >websocket 선택하여 시용자 지정 머리글 설정 합니다.

시용자 지정 머리글

==========================

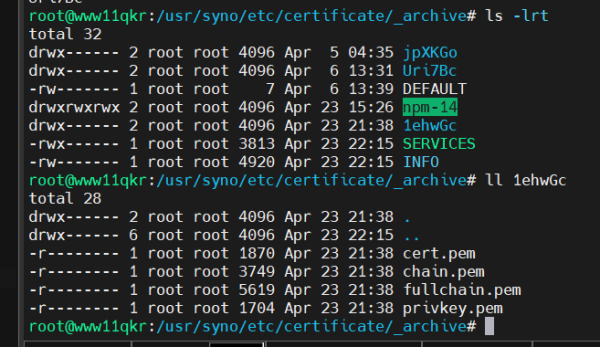

인증서 추가한 경로 확인

HAOS에서 NPM으로 인증서 생성후 파일 정보

파일변경을 다음과같이하여

인증서 가져오기 추가한 파일 확인 결과 1ehwGc 로 저장 되었습니다

==================================

20230423_2247_28

=============================

ip7번에서 다음명령을 실행을 HAOS ip3를 연결 접속 자동으로 로그인 할수 있어야 합니다

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem /usr/syno/etc/certificate/_archive/1ehwGc/cert.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/chain1.pem /usr/syno/etc/certificate/_archive/1ehwGc/chain.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/fullchain1.pem /usr/syno/etc/certificate/_archive/1ehwGc/fullchain.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/privkey1.pem /usr/syno/etc/certificate/_archive/1ehwGc/privkey.pem

수동으로 1ehwGc 폴더에 복사 방법 (3개월 단위로 자동 생성 자동화 복사 필요)

임시로 수동으로 복사 진행

/usr/syno/etc/certificate/_archive/1ehwGc/

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

뷰PDF 1,2

office view

관련자료

-

링크

-

이전

-

다음

댓글목록

11qkr님의 댓글

(아래정보는 투닝중정보)

scp로 복사가 안되어어 투닝중입니다

주) 아래 명령은 적용전 메모 내용 입니다( 일부 명령이 동작 안됨 )

scp -v /mnt/sda3/mydata.tgz shimss@192.168.0.10://HOMEPC_SSD/tinycore_backup

oot@www11qkr:/usr/syno/etc/certificate/_archive# ll

total 40

drwx------ 5 root root 4096 Apr 23 14:55 .

drwxr-xr-x 8 root root 4096 Apr 8 19:07 ..

-rw------- 1 root root 7 Apr 6 13:39 DEFAULT

-rw------- 1 root root 4794 Apr 23 12:35 INFO

drwx------ 2 root root 4096 Apr 5 04:35 jpXKGo

drwx------ 2 root root 4096 Apr 23 14:55 npm-14

-rwx------ 1 root root 3795 Apr 23 12:35 SERVICES

-rw-r--r-- 1 root root 41 Apr 5 04:35 .syno-ca-cert.srl

drwx------ 2 root root 4096 Apr 6 13:31 Uri7Bc

root@www11qkr:/usr/syno/etc/certificate/_archive#

oot@www11qkr:/usr/syno/etc/certificate/_archive# cd Uri7Bc

root@www11qkr:/usr/syno/etc/certificate/_archive/Uri7Bc# ll

total 40

drwx------ 2 root root 4096 Apr 6 13:31 .

drwx------ 4 root root 4096 Apr 23 12:35 ..

-r-------- 1 root root 7839 Apr 6 13:31 cert.pem

-r-------- 1 root root 4135 Apr 6 13:31 chain.pem

-r-------- 1 root root 11974 Apr 6 13:31 fullchain.pem

-r-------- 1 root root 1704 Apr 6 13:31 privkey.pem

/ssl/ssl/nginxproxymanager/archive/npm-14

➜ npm-14 ll

total 20K

-rw-r--r-- 1 root root 1.8K Apr 23 02:13 cert1.pem

-rw-r--r-- 1 root root 3.7K Apr 23 02:13 chain1.pem

-rw-r--r-- 1 root root 5.5K Apr 23 02:13 fullchain1.pem

-rw------- 1 root root 1.7K Apr 23 02:13 privkey1.pem

➜ npm-14

mkdir -p /usr/syno/etc/certificate/_archive/npm-14

chmod 777 -R /usr/syno/etc/certificate/_archive/npm-14

7번에서

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem /usr/syno/etc/certificate/_archive/npm-14/cert.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/chain1.pem /usr/syno/etc/certificate/_archive/npm-14/chain.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/fullchain1.pem /usr/syno/etc/certificate/_archive/npm-14/fullchain.pem

scp -v shimss@192.168.0.3://ssl/ssl/nginxproxymanager/archive/npm-14/privkey1.pem /usr/syno/etc/certificate/_archive/npm-14/privkey.pem

3번에서

scp /ssl/ssl/nginxproxymanager/archive/npm-14/cert1.pem /ssl/cert.pem

scp /ssl/ssl/nginxproxymanager/archive/npm-14/chain1.pem /ssl/chain.pem

scp /ssl/ssl/nginxproxymanager/archive/npm-14/fullchain1.pem /ssl/fullchain.pem

scp /ssl/ssl/nginxproxymanager/archive/npm-14/privkey1.pem /ssl/privkey.pem

chmod 777 -R /ssl/*.pem

7번에서

scp shimss@192.168.0.3://ssl/cert.pem /usr/syno/etc/certificate/_archive/npm-14/cert.pem

scp shimss@192.168.0.3://ssl/chain.pem /usr/syno/etc/certificate/_archive/npm-14/chain.pem

scp shimss@192.168.0.3://ssl/fullchain.pem /usr/syno/etc/certificate/_archive/npm-14/fullchain.pem

scp shimss@192.168.0.3://ssl/privkey.pem /usr/syno/etc/certificate/_archive/npm-14/privkey.pem

https://blog.jiniworld.me/48#a03

ssh-keygen -t rsa

scp ~/.ssh/777ttttt.txt haos:~/ssl

vi config

===================

root@www11qkr:~/.ssh# cat config

===================

Host haos

HostName 192.168.0.3

User shimss

Port 22

PreferredAuthentications publickey

IdentityFile /root/.ssh/id_rsa

==========================

Host web_server1

HostName 10.10.10.100

User lesstif

PreferredAuthentications publickey

IdentityFile ~/.ssh/web_server1/id_rsa

/home/shimss/333777ttttt.txt

scp -i haos:/home/shimss/333777ttttt.txt :/volume1/homes/shimss$

scp haos://ssl/cert.pem /usr/syno/etc/certificate/_archive/npm-14/cert.pem

======================

ssh-keygen -t rsa

ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/var/services/homes/shimss/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /var/services/homes/shimss/.ssh/id_rsa

Your public key has been saved in /var/services/homes/shimss/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:DsnN+u+Qalycx7SqpL8sQZNNYeTpI9cOHCaiivhTjLM shimss@www11qkr

The key's randomart image is:

+---[RSA 3072]----+

| .+. |

| o.. |

| . .+= |

| . .+*.* . |

|. +..X.S+ . |

|+ o +o B+.+ |

|+ + oo.=o |

| .E .+oo.. |

| ...+*o.oo |

+----[SHA256]-----+

shimss@www11qkr:~$

shimss@www11qkr:~$

ip7

ll /var/services/homes/shimss/.ssh/id_rsa.pub

ip3

ll /var/services/homes/shimss/id_rsa.pub

cd /home/shimss/

ll /home/shimss/

scp -P 2245 shimss@192.168.0.7:/var/services/homes/shimss/.ssh/id_rsa.pub /home/shimss/id_rsa.pub

➜ shimss ll

total 8K

-rwxrwxrwx 1 shimss shimss 10 Apr 23 16:13 333777ttttt.txt

-rw------- 1 shimss shimss 10 Apr 23 15:59 ssl

➜ shimss scp -P 2245 shimss@192.168.0.7:/var/services/homes/shimss/.ssh/id_rsa.pub /home/shimss/id_rsa.pub

shimss@192.168.0.7's password:

scp: /var/services/homes/shimss/.ssh/id_rsa.pub: No such file or directory

➜ shimss

ll /var/services/homes/shimss/.ssh/id_rsa.pub

mkdir -p /home/shimss/.ssh

chmod 700 /home/shimss/.ssh

cat id_rsa.pub

cat .ssh/authorized_keys

cat id_rsa.pub >> .ssh/authorized_keys

========================

시놀로지에서 (ip7) HAOS의 인증서(ip3)를 복사 테스트중입니다

상기 명령이 되지 않아서 ,,,실패입니다

상기 명령이 되지 않아서 ,,,실패입니다

상기 명령이 되지 않아서 ,,,실패입니다

♥간단_메모글♥

-

등록일 07.28

-

등록일 06.18

-

등록일 05.20

-

등록일 03.12가입인사 드립니다댓글 3

-

등록일 04.15가입 인사드립니다.댓글 8

최근글

-

등록일 08.17

-

등록일 08.17

새댓글

-

등록자 11qkr 등록일 08.17

-

등록자 11qkr 등록일 08.17

-

등록자 짭쓰 등록일 08.15

-

등록자 루츠 등록일 08.13

-

등록자 rusical 등록일 08.13

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드