● 시놀로지작업)acme.sh를 이용한 ECDSA Wildcard SSL 인증서 싱글도메인 발급받는 방법

♨ 카랜더 일정 :

본문

● 시놀로지작업)acme.sh를 이용한 ECDSA Wildcard SSL 인증서 싱글도메인 발급받는 방법

<인증서는 정상적으로 생성후 https 연결이 연결되지 않을때 >

정상인데

* 문제는 acme의 ECDSA Wildcard SSL의 txt 값 변경 되었음

1) 기본 적인 인증서 TXT value 을 확인

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr -d '*.11q.kr' --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew > acme_run_"$now".txt

"LRVV_q-BSmw_hbyj0tRVAUJYvyDz9B1gJJRhAu6YY9Q"

3) 맞지 않으면 호스팅업체 TXT value 확인 변경 합니다

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dnsManager&serverMode=&domain=11q.kr&searchDomain=

TXT value: 'oUYsHj9ylNybw0GQD39Ir4akXeLc8??????????????'

<초기 인증서 생성 작업 명령어 정리>

주) 부트로더 변경/new install 에 따른 인증서 디폴트 변경되었으며 \root\.acme.sh 폴더 지워짐으로 초기작업 부터 진행

다운로드

sudo -i

cd /root

wget -O - https://get.acme.sh | sh

# 권한변경

chmod a+x acme.sh

# 업그레이드

./acme.sh --upgrade --auto-upgrade

nslookup

> set type=txt

> _acme-challenge.11q.kr

# 1차 생성 도메인업체 등록 전 txt 등록 정보 확인

[Sat Aug 13 21:09:40 KST 2022] Add the following TXT record:

[Sat Aug 13 21:09:40 KST 2022] Domain: '_acme-challenge.11q.kr'

[Sat Aug 13 21:09:40 KST 2022] TXT value: 'LRVV_q-BSmw_hbyj0tRVAUJYvyDz9B1gJJRhAu6YY9Q'

[Sat Aug 13 21:09:40 KST 2022] Please be aware that you prepend _acme-challenge. before your domain

[Sat Aug 13 21:09:40 KST 2022] so the resulting subdomain will be: _acme-challenge.11q.kr

[Sat Aug 13 21:09:40 KST 2022] Dns record not added yet, so, save to /root/.acme.sh/11q.kr/11q.kr.conf and exit.

[Sat Aug 13 21:09:40 KST 2022] Please add the TXT records to the domains, and re-run with --renew.

[Sat Aug 13 21:09:40 KST 2022] _on_issue_err

[Sat Aug 13 21:09:40 KST 2022] Please add '--debug' or '--log' to check more details.

[Sat Aug 13 21:09:40 KST 2022] See: https://github.com/acmesh-official/acme.sh/wiki/How-to-debug-acme.sh

[Sat Aug 13 21:09:40 KST 2022] Diagnosis versions:

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dns

변경 확인

# 발급 리스트 보기

./acme.sh list

root@https11qkr:/volume1/homes/shimss# ./acme.sh list

Main_Domain KeyLength SAN_Domains CA Created Renew

11q.kr "2048" no LetsEncrypt.org 2022-08-13T12:35:47Z 2022-10-12T12:35:47Z

11q.kr "ec-384" *.11q.kr ZeroSSL.com

root@https11qkr:/volume1/homes/shimss#

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/9voMnZ/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/9voMnZ/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/9voMnZ/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/9voMnZ/fullchain.pem

하루에 5회 이상 하지 말것

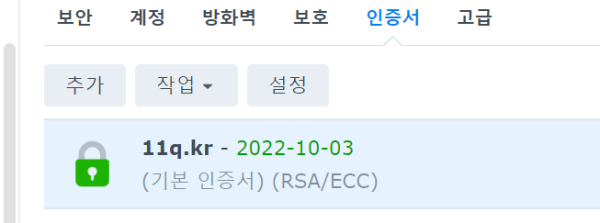

결론 : 저는 싱글 도메인 사용입니다

저는 멀티 도메인 않됨

장비 : 시놀로지 DSM 7.1

작업:2022년07월04일

시놀로지 로그인포털>고급>역방향 프록시 > 사용시 주의 요함이 나옵니다,( 멀티도메인이 아니라 실패)

처럼 와이드카드 인증서 작업을 https://www.wsgvet.com/home/591을 참조 작업 합니다

● 작업)acme.sh를 이용한 ECDSA Wildcard SSL 인증서 싱글도메인 발급받는 방법

주) 헤놀로지 7.1

root@https11qkr:~# pwd

/root

root@https11qkr:~# cd /volume1/homes/shimss/

root@https11qkr:/volume1/homes/shimss# wget -O - https://get.acme.sh | sh

--2022-07-02 13:03:39-- https://get.acme.sh/

Resolving get.acme.sh... 172.67.199.16, 104.21.34.62, 2606:4700:3031::ac43:c710, ...

Connecting to get.acme.sh|172.67.199.16|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: unspecified [text/html]

Saving to: 'STDOUT'

1회 진행시 도메인업체 (저는 cafe24) 에서 txt 값 변경 해야 합니다 >

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --keylength ec-384 --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --reloadcmd "systemctl reload nginx.service"

지속으로 업데이트 찾고 있음 //저는 기존 cafe24의 txt 관리와 미연동

저는 cloudflare.com 으로 네임서버 변경없이 진행 조건입니다.

9J4K7p_kBAZVcHJJUzWtvKb69q9zpqVjZtw1oCa_wDg

jQr71uwHsuQdZ4I5-9xtEgADMbJY1ZtWAySMhiDbBq0

10sec 카운트 txt 값 반복적으로 나오면

도메인 업체에서 txt 값을 변경 합니다 (저는 cafe24)

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dns

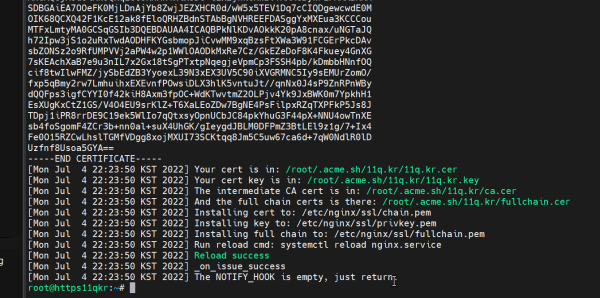

발급 성공

기존 생성 확인

ls /root/.acme.sh/11q.kr/ -lrt

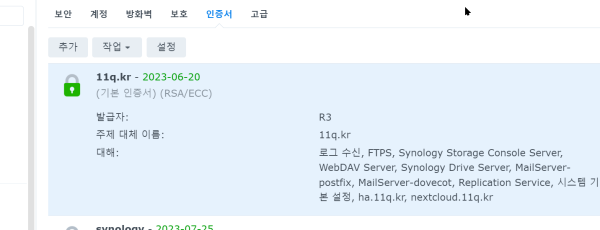

인증서 위치 확인 작업

cat /usr/syno/etc/certificate/_archive/DEFAULT

2P8uzH 확인하여 시놀로지 web서버 인식을 위하여 복사 필요

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

================= 정리 ===============

발급 옵션 --renew

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --keylength ec-384 --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --renew --reloadcmd "systemctl reload nginx.service"

또는

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --renew --reloadcmd "systemctl reload nginx.service"

반복적으로 10초 카운트 합니다

a1wIa1JrSjlBXHEUeeXtf-OTAKP97xoIUWCUk82S0IE

eZO1lm3JfBPz-D42diqc5O80n8wpyv91gwzwC3ATsw0

재발급 ( 하루에 5회 이상 하지 말것)

1차 진행시 cafe25 txt 값변경 해야 합니다.

재발급은 확인 필요

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dns

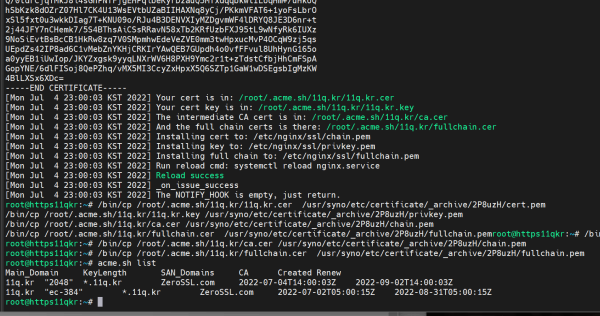

하기 의 경로에 생성 복사 사용합니다

# 인증서 디폴트 확인

cat /usr/syno/etc/certificate/_archive/DEFAULT

#2P8uzH

#인증서 디폴트폴더 확인

#인증서 폴더 변경 되었음

ls -l /usr/syno/etc/certificate/_archive/9voMnZ

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

----------- 요약 ----------------------

ssh 터미널 진입

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --keylength ec-384 --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --renew --reloadcmd "systemctl reload nginx.service"

또는

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --renew --reloadcmd "systemctl reload nginx.service"

복사

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

발급 리스트 보기

root@https11qkr:~# acme.sh list

Main_Domain KeyLength SAN_Domains CA Created Renew

11q.kr "2048" *.11q.kr ZeroSSL.com 2022-07-04T13:23:50Z 2022-09-02T13:23:50Z

11q.kr "ec-384" *.11q.kr ZeroSSL.com 2022-07-02T05:00:15Z 2022-08-31T05:00:15Z

root@https11qkr:~#

----------재발급 동일 명령으로 2일후 진행 예정

ZRPNjaCkqYE2uIZq0PNL2Xjs1501rujgJQyS1zlx1qI

ugk-_1fGCPeFQ9RoxbywfOZ8HQCPfYBIJdg5LebMfoI

정리 최종 발급

acme.sh --issue --dns dns_cf -d 11q.kr -d '*.11q.kr' --key-file /etc/nginx/ssl/privkey.pem --fullchain-file /etc/nginx/ssl/fullchain.pem --cert-file /etc/nginx/ssl/chain.pem --force --debug --renew --reloadcmd "systemctl reload nginx.service"

상기의 명령으로 재발급/업데이트 진행시 ( 하루에 5회 이상 하지 말것)

갱신 업데이트 ( 하루에 5회 이상 하지 말것) : 작업 스케쥴러에 추가

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr -d '*.11q.kr' --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

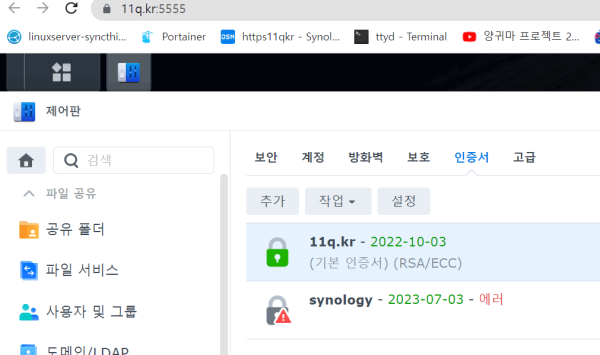

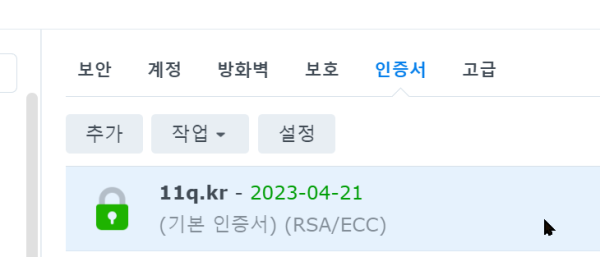

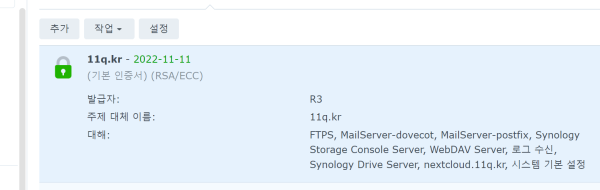

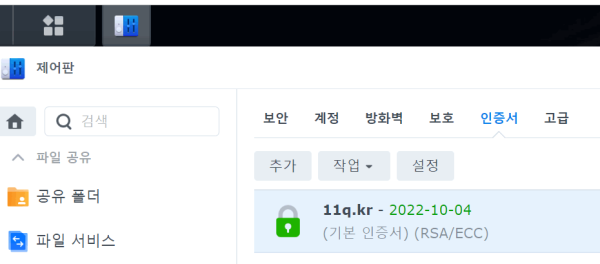

업데이트후 발급 기본 인증서 내용

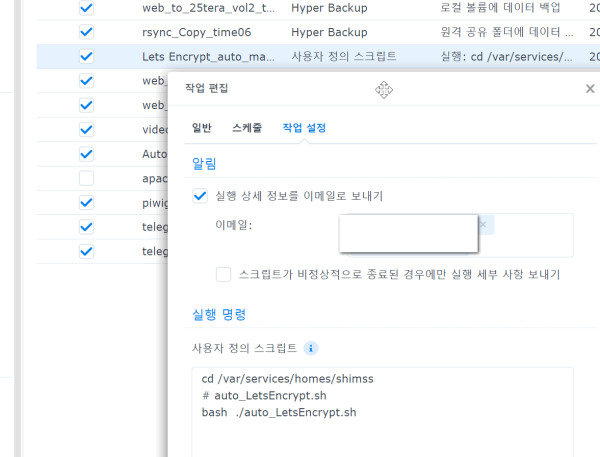

작업스케쥴러 등록

상기파일을 만들어 homes/유저폴더에 sh 파일 만들어 권한 변경 합니다

cd /volume1/homes/shimss

nano auto_LetsEncrypt.sh

chmod a+x auto_LetsEncrypt.sh

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

뷰PDF 1,2

office view

관련자료

-

링크

댓글목록

11qkr님의 댓글

재발급 /var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr -d '*.11q.kr' --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew

11qkr님의 댓글

# 디볼트로 복사 진행 합니다

# ============================

/bin/cp /root/.acme.sh/11q.kr/11q.kr.cer /usr/syno/etc/certificate/_archive/2P8uzH/cert.pem

/bin/cp /root/.acme.sh/11q.kr/11q.kr.key /usr/syno/etc/certificate/_archive/2P8uzH/privkey.pem

/bin/cp /root/.acme.sh/11q.kr/ca.cer /usr/syno/etc/certificate/_archive/2P8uzH/chain.pem

/bin/cp /root/.acme.sh/11q.kr/fullchain.cer /usr/syno/etc/certificate/_archive/2P8uzH/fullchain.pem

11qkr님의 댓글

11qkr님의 댓글

11qkr님의 댓글

11qkr님의 댓글

작업 스케쥴러 등록

====================

cd /var/services/homes/shimss

# auto_LetsEncrypt.sh

bash 1_auto_LetsEncrypt.sh

#인증서 2022년11월11일 작업 완료 ,,,,인증서 확인 이후 변경확인

11qkr님의 댓글

11qkr님의 댓글

11qkr님의 댓글

인증서 자동화 작업스케쥴러 정기적인 자동생성

cd /var/services/homes/shimss

# auto_LetsEncrypt.sh

bash 1_auto_LetsEncrypt.sh

#인증서 2022년10월23일 작업 완료 -> 2023년 1월21일 ,,,,인증서 확인 이후 변경확인

11qkr님의 댓글

● /var/services/homes/??/acme.sh 옵션메뉴

#인증서 log check 확인 저장

now=$(date +"%Y-%m-%d_%H")

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --log > acme_run_"$now".txt

#인증서 생성

(후에 디랙토리 학인 인증서디랙토리로 복사 해야 함)

(txt 값이 호스팅 업체에 업데이트 해야 함)

now=$(date +"%Y-%m-%d_%H")

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew > acme_run_"$now".txt

11qkr님의 댓글

● 3개월에 반복적인 시놀로지 letsencrypt 인증서 갱신 작업 ( 설정후 갱신)

https://11q.kr/www/bbs/board.php?bo_table=s11&wr_id=12303

1) ssh 터미널에서

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew

확인하면

[Sat Jan 21 01:37:28 KST 2023] Add the following TXT record:

[Sat Jan 21 01:37:28 KST 2023] Domain: '_acme-challenge.11q.kr'

[Sat Jan 21 01:37:28 KST 2023] TXT value: 'QiBSE_AOdi5BPR??????x2onE37MHVk'

가 나오지 안으면 dsm에서 인증서 갱신후 다시 진행

[

3232235521_1674232914.9137.png

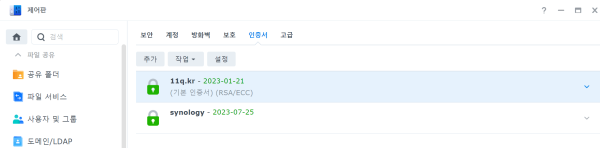

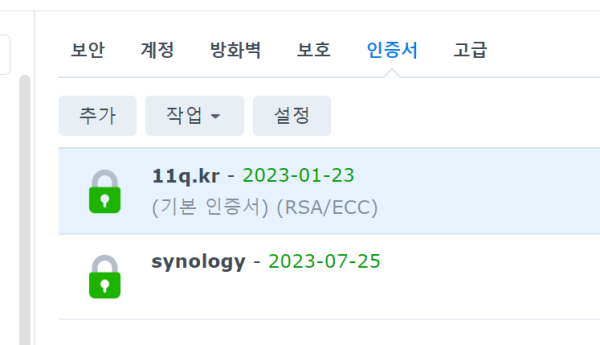

dsm 접속 인증서 갱신

3232235521_1674232710.121.png

2) ssh 터미널에서 다시 명령 실행

/var/services/homes/shimss/acme.sh --issue --dns --force -d 11q.kr --yes-I-know-dns-manual-mode-enough-go-ahead-please --server letsencrypt --debug --renew

TXT value 를 복사

QiBSE_AOdi5BPR????w0rWlx2onE37MHVk

3) 카페24 접속 TXT value 를 변경 합니다

https://hosting.cafe24.com/?controller=myservice_domain_vservice&method=dnsManager&serverMode=&domain=11q.kr&searchDomain=&selectedViewArea=div_txt

4) Google 관리 콘솔 도구 상자 Dig 확인

https://toolbox.googleapps.com/apps/dig/?lang=ko#TXT/11q.kr

QiBSE_AOdi5BPR6???-fw0rWlx2onE37MHVk

5) web https 접속 확인 합니다 >>> ok

https://11q.kr

정상적으로 업데이트 >> 3개월에 1번씩 해야 합니다

11qkr님의 댓글

11qkr님의 댓글

11qkr님의 댓글

shimss@www11qkr:~$ /var/services/homes/shimss/acme.sh --upgrade

touch: cannot touch '/var/services/homes/shimss/.acme.sh/http.header': No such file or directory

/var/services/homes/shimss/acme.sh: line 6939: cd: /var/services/homes/shimss/.acme.sh: No such file or directory

[Mon Apr 3 02:52:08 KST 2023] Installing from online archive.

[Mon Apr 3 02:52:08 KST 2023] Downloading https://github.com/acmesh-official/acme.sh/archive/master.tar.gz

touch: cannot touch '/var/services/homes/shimss/.acme.sh/http.header': No such file or directory

[Mon Apr 3 02:52:08 KST 2023] Extracting master.tar.gz

[Mon Apr 3 02:52:09 KST 2023] Installing to /var/services/homes/shimss/.acme.sh

[Mon Apr 3 02:52:09 KST 2023] Installed to /var/services/homes/shimss/.acme.sh/acme.sh

[Mon Apr 3 02:52:09 KST 2023] Good, bash is found, so change the shebang to use bash as preferred.

[Mon Apr 3 02:52:11 KST 2023] OK

[Mon Apr 3 02:52:11 KST 2023] Install success!

[Mon Apr 3 02:52:11 KST 2023] Upgrade success!

shimss@www11qkr:~$ ll

11qkr님의 댓글

하나의 인증서로 모든 도메인 SSL적용하기[멀티인증서셋팅]#1

https://www.youtube.com/watch?v=GBX-hLV34XY

/var/services/homes/shimss/.acme.sh/acme.sh

v3.0.6

11qkr님의 댓글

무료 최상위 도메인(.tk 등) DDNS 설정 및 와일드카드 인증서 발급+자동갱신 설정

https://cafe.naver.com/synologynas/183607

♥간단_메모글♥

-

등록일 07.28

-

등록일 06.18

-

등록일 05.20

-

등록일 03.12가입인사 드립니다댓글 3

-

등록일 04.15가입 인사드립니다.댓글 8

최근글

-

등록일 08.17

-

등록일 08.17

새댓글

-

등록자 11qkr 등록일 08.17

-

등록자 11qkr 등록일 08.17

-

등록자 짭쓰 등록일 08.15

-

등록자 루츠 등록일 08.13

-

등록자 rusical 등록일 08.13

오늘의 홈 현황

QR코드

☞ QR코드 스캔은 kakao앱 자체 QR코드

● 기초작업) 시놀로지 인증서 설치 방법 <Let's Encrypt > _조회수_댓글수(

5389

● 기초작업) 시놀로지 인증서 설치 방법 <Let's Encrypt > _조회수_댓글수(

5389 ● 시놀로지 기본작업) 도메인 구매 정보, 가격비교 총정리! _조회수_댓글수(

5233

● 시놀로지 기본작업) 도메인 구매 정보, 가격비교 총정리! _조회수_댓글수(

5233 ● 시놀로지 서버 공유서버 간단히 접속방법 _조회수_댓글수(

4411

● 시놀로지 서버 공유서버 간단히 접속방법 _조회수_댓글수(

4411