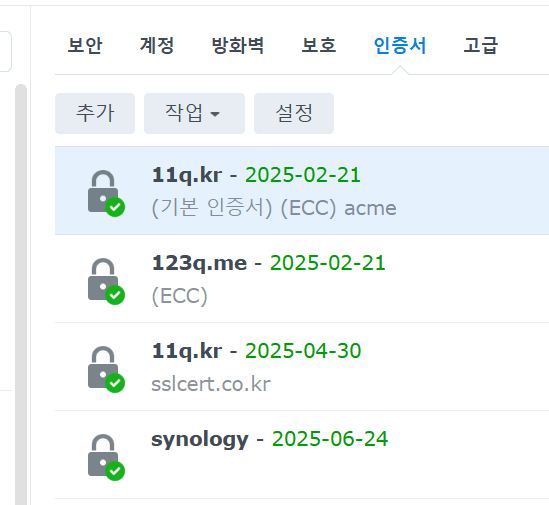

● 3개월 멀티 인증서 acme.sh 로 DNS 인증서 갱신 작업

--> 시놀로지 인증서 적용 간단히 적용 방법

--> haos는 멀티 인증서로 사용 해야 합니다

--> 멀티 인증서는 3개월 마다 업데잍 해야 합니다.

초기 설치 작업은

갱신 작업 합니다

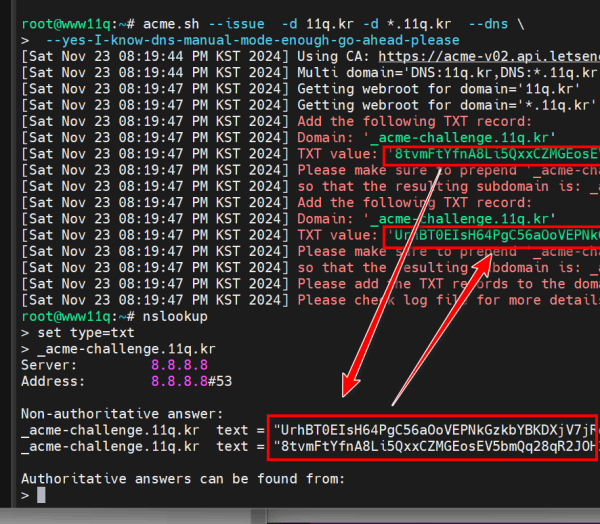

<txt 확인>

root@www11q:~# nslookup

> set type=txt

> _acme-challenge.11q.kr

Server: 8.8.8.8

Address: 8.8.8.8#53

> exit

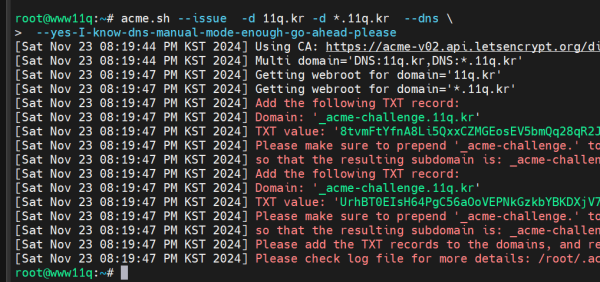

1) txt 생성

acme.sh --issue -d 11q.kr -d *.11q.kr --dns \

--yes-I-know-dns-manual-mode-enough-go-ahead-please

<txt 생성>> 123q.me

acme.sh --issue -d 123q.me -d *.123q.me --dns \

--yes-I-know-dns-manual-mode-enough-go-ahead-please

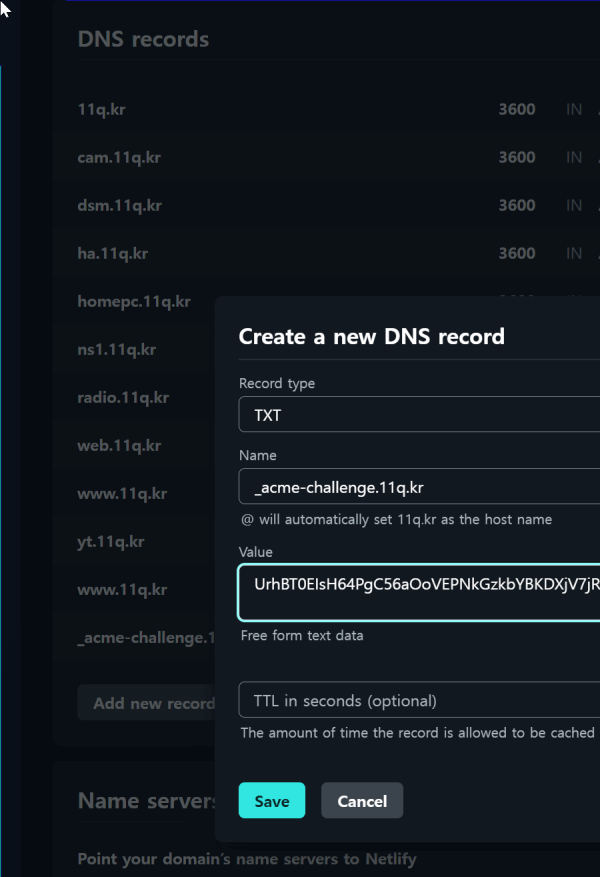

2) dns서버에서 txt 변경

저의 서버는

https://app.netlify.com/teams/homepc11qkr/dns/11q.kr

<txt 적용 123q.me>

https://account.squarespace.com/domains/managed/123q.me/dns/dns-settings

3> txt 적용 확인>

root@www11q:~# nslookup

> set type=txt

> _acme-challenge.11q.kr

Server: 8.8.8.8

Address: 8.8.8.8#53

> exit

<txt 확인>

root@www11q:~# nslookup

> set type=txt

> _acme-challenge.123q.me

> exit

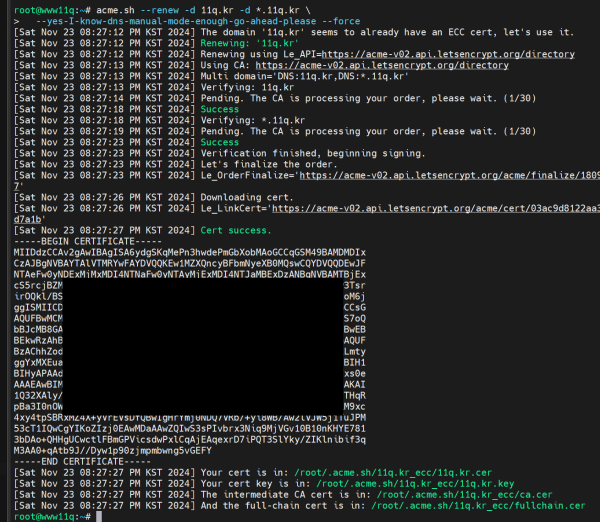

4> 인증서 신규 txt 적용 생성

acme.sh --renew -d 11q.kr -d *.11q.kr \

--yes-I-know-dns-manual-mode-enough-go-ahead-please --force

acme.sh --renew -d 123q.me -d *.123q.me \

--yes-I-know-dns-manual-mode-enough-go-ahead-please --force

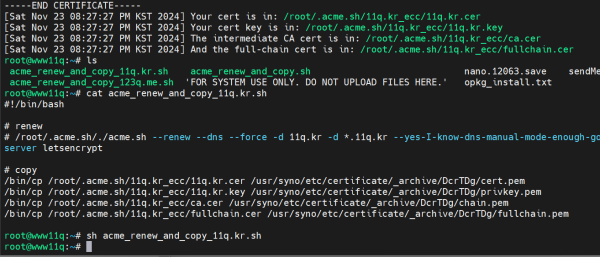

5> 인증서 복사

sh acme_renew_and_copy_11q.kr.sh

# copy

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.cer /usr/syno/etc/certificate/_archive/DcrTDg/cert.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/11q.kr.key /usr/syno/etc/certificate/_archive/DcrTDg/privkey.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/ca.cer /usr/syno/etc/certificate/_archive/DcrTDg/chain.pem

/bin/cp /root/.acme.sh/11q.kr_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/DcrTDg/fullchain.pem

sh acme_renew_and_copy_123q.me.sh

# 123q.me

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.cer /usr/syno/etc/certificate/_archive/lrrp3f/cert.pem

/bin/cp /root/.acme.sh/123q.me_ecc/123q.me.key /usr/syno/etc/certificate/_archive/lrrp3f/privkey.pem

/bin/cp /root/.acme.sh/123q.me_ecc/ca.cer /usr/syno/etc/certificate/_archive/lrrp3f/chain.pem

/bin/cp /root/.acme.sh/123q.me_ecc/fullchain.cer /usr/syno/etc/certificate/_archive/lrrp3f/fullchain.pem

6> 인증서 적용 확인 > 작성일 >> 2024_1123_2045_31

==============

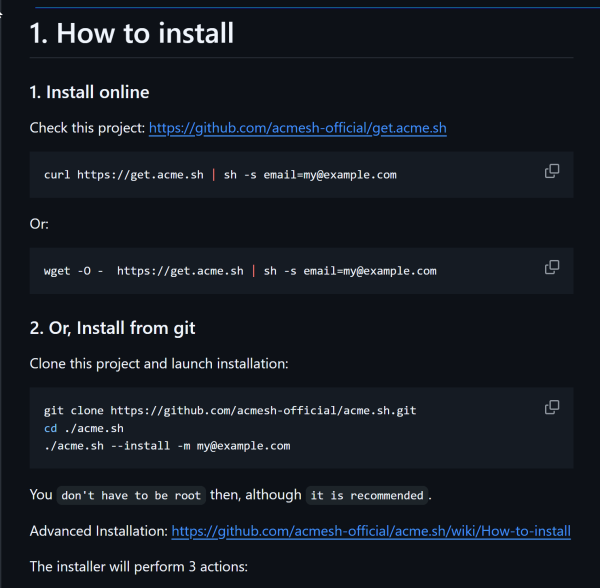

초기 설치 정보

https://github.com/acmesh-official/acme.sh/wiki/dns-manual-mode

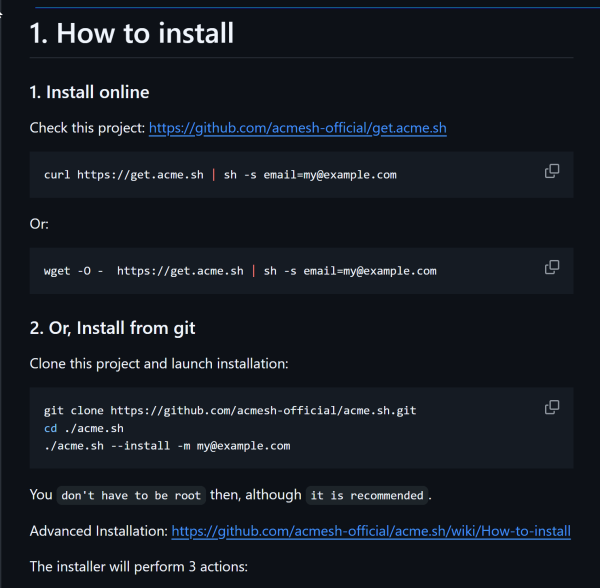

설치 작업 ( 초기 작업)

https://github.com/acmesh-official/acme.sh

다운로드 (github의 email로 한다)

wget -O - https://get.acme.sh | sh -s email=my@example.com

wget -O - https://get.acme.sh | sh -s email=???@mail.com

cd /root/.acme.sh

./root/.acme.sh/acme.sh --install -m ???@mail.com

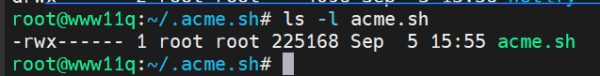

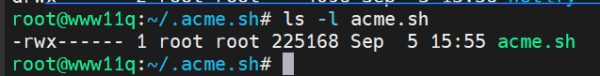

업데이트 작업후 파일 확인

txt 생성 (매번)후 인증서 생성 메뉴얼

초기 설치 정보초기 설치 정보첫 번째 단계:

acme.sh --issue -d example.com --dns \

--yes-I-know-dns-manual-mode-enough-go-ahead-please

DNS 기록에 TXT 기록을 추가하세요.

이 단계는 주목받을 때마다 필요합니다.

DNS API 모드를 사용하면 이 단계를 자동화할 수 있습니다.

이제 --renew키보드를 입력해 다시 시작하세요.

acme.sh --renew -d example.com \

--yes-I-know-dns-manual-mode-enough-go-ahead-please

3개월마다 번거롭지만

간단히 멀티 인증서를 dns 방식으로

간단히 적용 사용 가능 합니다 >

>>>> haos 와 같이 사용시 멀티 인증서 로 해야 합니다

☞ https://11q.kr 에 등록된 자료 입니다. ♠ 정보찾아 공유 드리며 출처는 링크 참조 바랍니다♠

● 3개월 멀티 인증서 acme.sh 로 DNS 인증서 갱신 작업 _조회수_댓글수(

64385

● 3개월 멀티 인증서 acme.sh 로 DNS 인증서 갱신 작업 _조회수_댓글수(

64385 해놀 7.2.1-69057 to 7.2.2-72806 성공 // 이상무 _조회수_댓글수(

60700

해놀 7.2.1-69057 to 7.2.2-72806 성공 // 이상무 _조회수_댓글수(

60700